Il buono

Questa settimana applaudiamo la polizia informatica rumena per aver arrestato una banda di criminali che, tra gli altri reati, aveva preso di mira gli ospedali con il famigerato ransomware Locky. La Direzione per le indagini sulla criminalità organizzata e il terrorismo (DIICOT) ha fatto irruzione in alcune abitazioni in Romania e in Moldavia e ha arrestato quattro persone, presumibilmente coinvolte nei crimini, che si fanno chiamare “Pentaguard”.

Oltre a mettere in pericolo vite umane prendendo di mira i servizi sanitari, il gruppo “Pentaguard” è anche sospettato di aver compromesso e alterato siti web appartenenti a enti pubblici e governativi, oltre che a fornitori di servizi finanziari e a istituti di istruzione.

Il cattivo

“Ecco perché non possiamo avere cose belle” è uno di quei meme che sembra essere ovunque in questi giorni e si adatta particolarmente bene alla notizia che il gruppo di hacking di livello avanzato Winnti sta cercando di utilizzare il suo sofisticato malware per prendere di mira… gli sviluppatori di giochi. A prima vista, questo potrebbe sembrare un obiettivo insolito per il malware, che per essere creato richiede competenze e sforzi notevoli e comporta il rischio di essere “bruciato” (ossia, diventare noto alle soluzioni di sicurezza) poco dopo l’utilizzo. In genere, un tale livello di risorse viene investito solo per obiettivi aziendali o per organizzativi di grande valore, in quanto gli autori delle minacce devono avere la certezza che il premio sarà di gran lunga superiore al costo e che otterranno un ROI garantito.

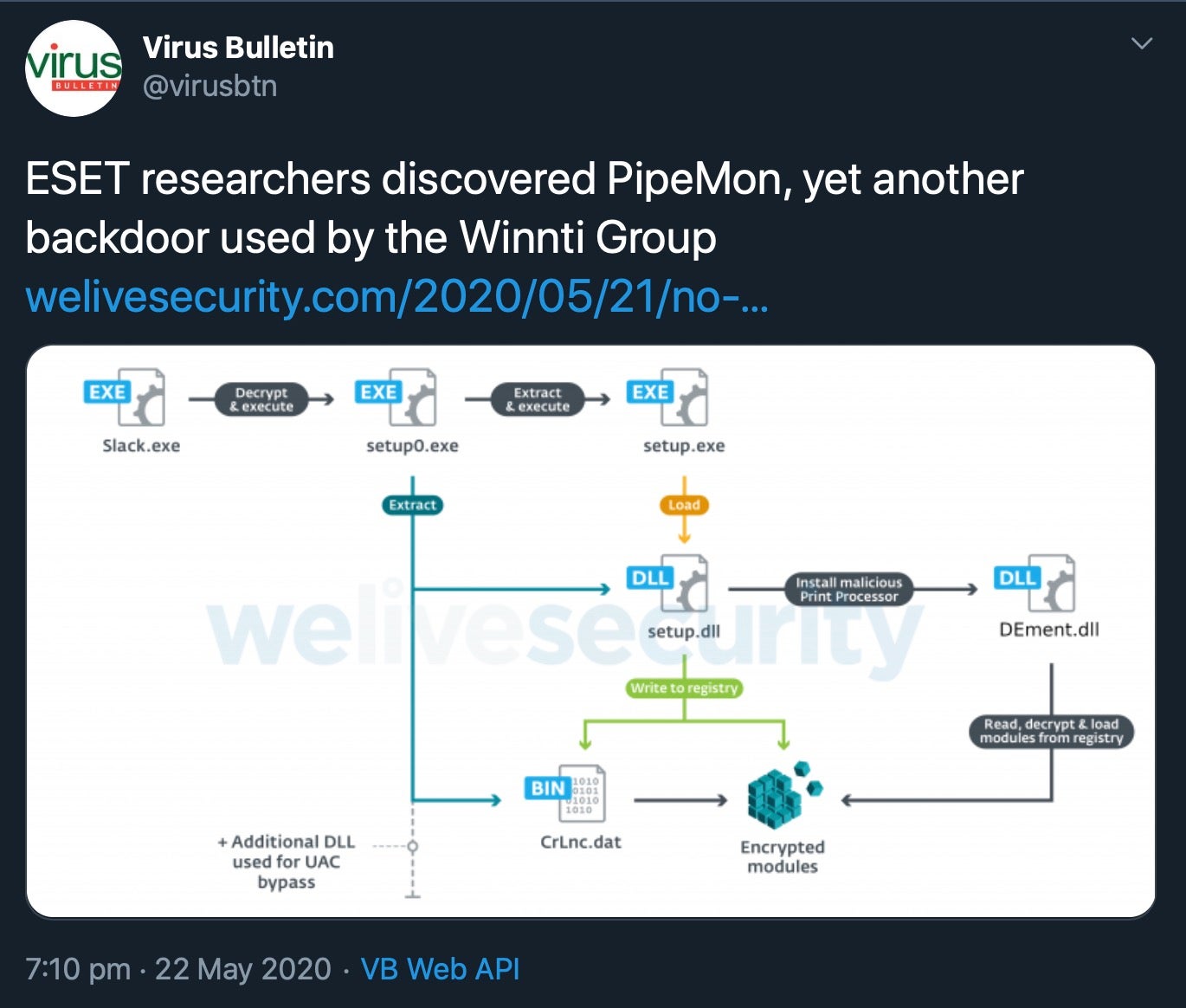

Tuttavia, Winnti vanta una sorta di precedenti in questo senso e i report di questa settimana suggeriscono che il malware, che persiste sfruttando i driver delle stampanti Windows in esecuzione ad ogni avvio, può essere utilizzato non solo nell’ambito di un attacco alla supply chain, ma anche per trarre profitto dalla manipolazione delle valute di gioco. Come ha notato un attento commentatore del forum, le piattaforme di massive multiplayer online game hanno una base di centinaia di milioni di utenti, eseguono software a livelli altamente privilegiati e distribuiscono aggiornamenti forzati o automatici che gli utenti raramente, se non mai, esaminano. Tutto questo li rende un bersaglio perfetto per un autore di malware o un creatore di botnet.

Il nuovo malware Winnti utilizza una nuova backdoor, ribattezzata PipeMon per via dell’elevato numero di pipe che utilizza per la comunicazione tra i moduli. L’originale modulo PipeMon era stato anche installato con un legittimo certificato di firma di Windows rubato da Nfinity Games durante un attacco informatico risalente al 2018. Nonostante il lungo intervallo di tempo trascorso da allora, il certificato di firma del codice rubato non era ancora stato revocato.

Il brutto

È il momento delle brutte notizie di questa settimana, a partire da quelle riguardanti il settore dell’aviazione. È stato infatti rivelato che la più grande compagnia aerea britannica, EasyJet, ha fatto trapelare qualcosa come 9 milioni di indirizzi e-mail dei clienti e i relativi dati di viaggio. Si stima inoltre che siano stati esposti i dati delle carte di credito di 2.208 clienti, per cui la mossa si è rivelata particolarmente redditizia per i criminali informatici. EasyJet dichiara di aver rispettato le norme locali in materia di notifica di violazioni e tutti i clienti che sono stati interessati dalla violazione riceveranno tale notifica entro il 26 maggio. Alla luce di quanto accaduto, i clienti EasyJet dovrebbero prestare particolare attenzione alle e-mail di phishing e verificare negli estratti conto delle carte di credito eventuali segni di transazioni fraudolente.

Immagine: Getty

Immagine: Getty

Questa settimana, gli specialisti di kit per la preparazione di piatti a domicilio Home Chef sono stati gli ultimi a confermare una violazione che era stata annunciata per la prima volta dal broker di dati delle darknet ShinyHunters, prima di allora sconosciuto. Il gruppo ha annunciato una serie di importanti violazioni di dati per tutto il mese di maggio in vari forum criminali, ma alcune di queste si sono rivelate di scarso valore. La dichiarazione di essere in possesso di 500 GB di codice sorgente Microsoft, ad esempio, era stata accolta con scetticismo quando il campione di 1 GB che avevano rilasciato pubblicamente si è rivelato essere poco più che materiale prossimo alla pubblicazione.

Tuttavia, Home Chef e una serie di altri siti noti hanno iniziato a offrire conferme che supporterebbero anche altre rivendicazioni di ShinyHunters. Secondo i ricercatori, l’improvvisa comparsa di ShinyHunters tra gli hacker di spicco operanti nel torbido mondo del commercio di dati criminali indicherebbe che si tratti in realtà di un gruppo esperto che utilizza una nuova identità. Indipendentemente da ciò, tali violazioni contribuiranno senza dubbio ad aggravare la preoccupazione dei clienti interessati, oltre a causare un danno alla reputazione delle organizzazioni violate.

Like this article? Follow us on LinkedIn, Twitter, YouTube or Facebook to see the content we post.

Read more about Cyber Security

- Why On-Device Detection Matters: New Ramsay Trojan Targets Air-Gapped Networks

- Windows Security Essentials | Preventing 4 Common Methods of Credentials Exfiltration

- Hackers on Macs | What Are the Must-Have Apps & Tools?

- macOS Security | So How Do Macs Get Infected With Malware?

- Defending the Enterprise | Igor Glik, Vigilance MDR Team Lead

- Deep Dive: Exploring an NTLM Brute Force Attack with Bloodhound

- Anatomy of Automated Account Takeovers