What is Singularity Identity Detection & Response?

Singularity Identity Detection & Response provides security posture management, defense, and deception capabilities for Active Directory and Entra ID.

Singularity Identity Detection & Response defends Active Directory, Entra ID domain controllers, and domain-joined assets from adversaries aiming to gain privilege and move covertly.

Detect AD attacks across the enterprise emerging from all managed or unmanaged systems on any OS, from any device type—including IoT & OT.

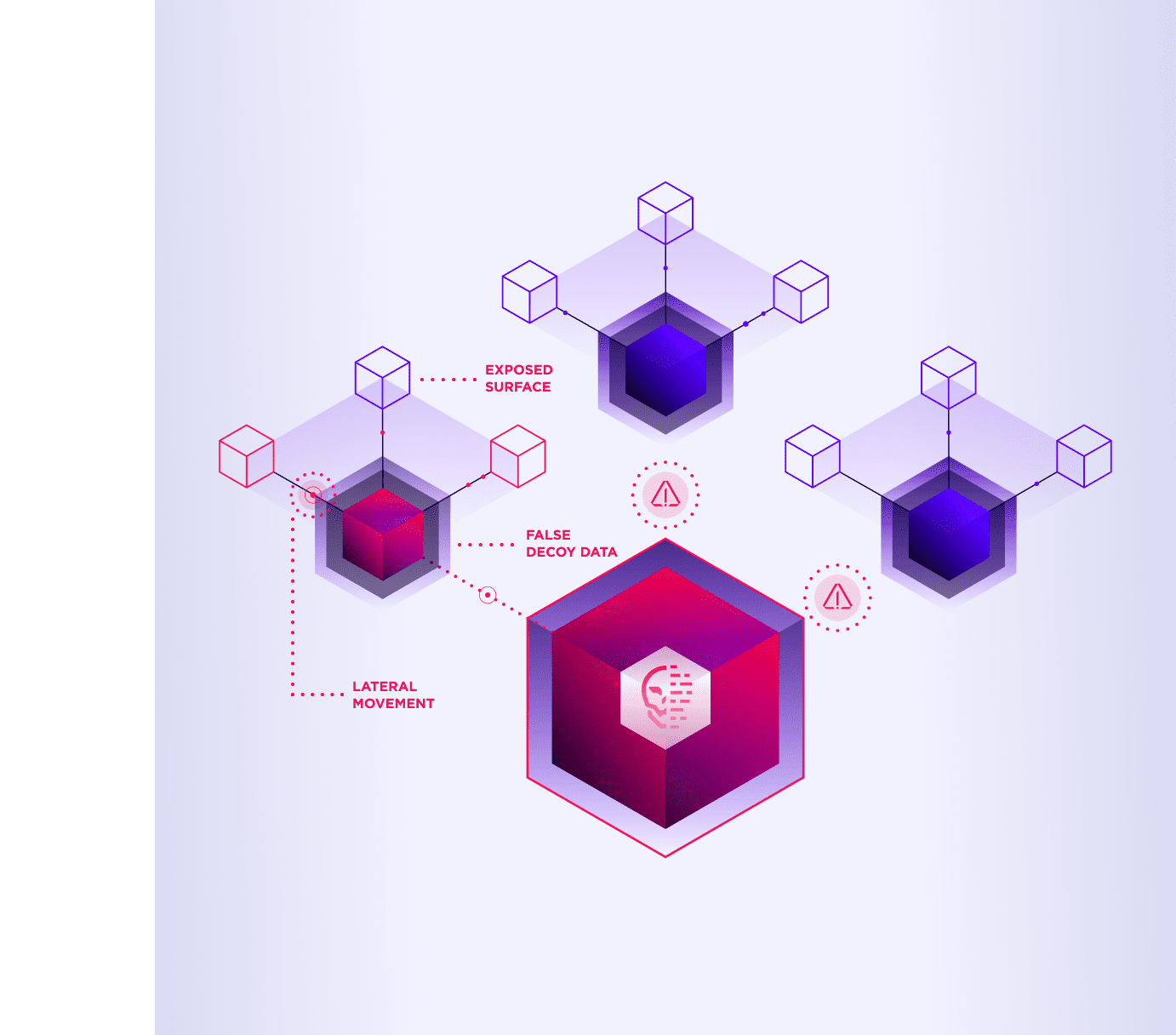

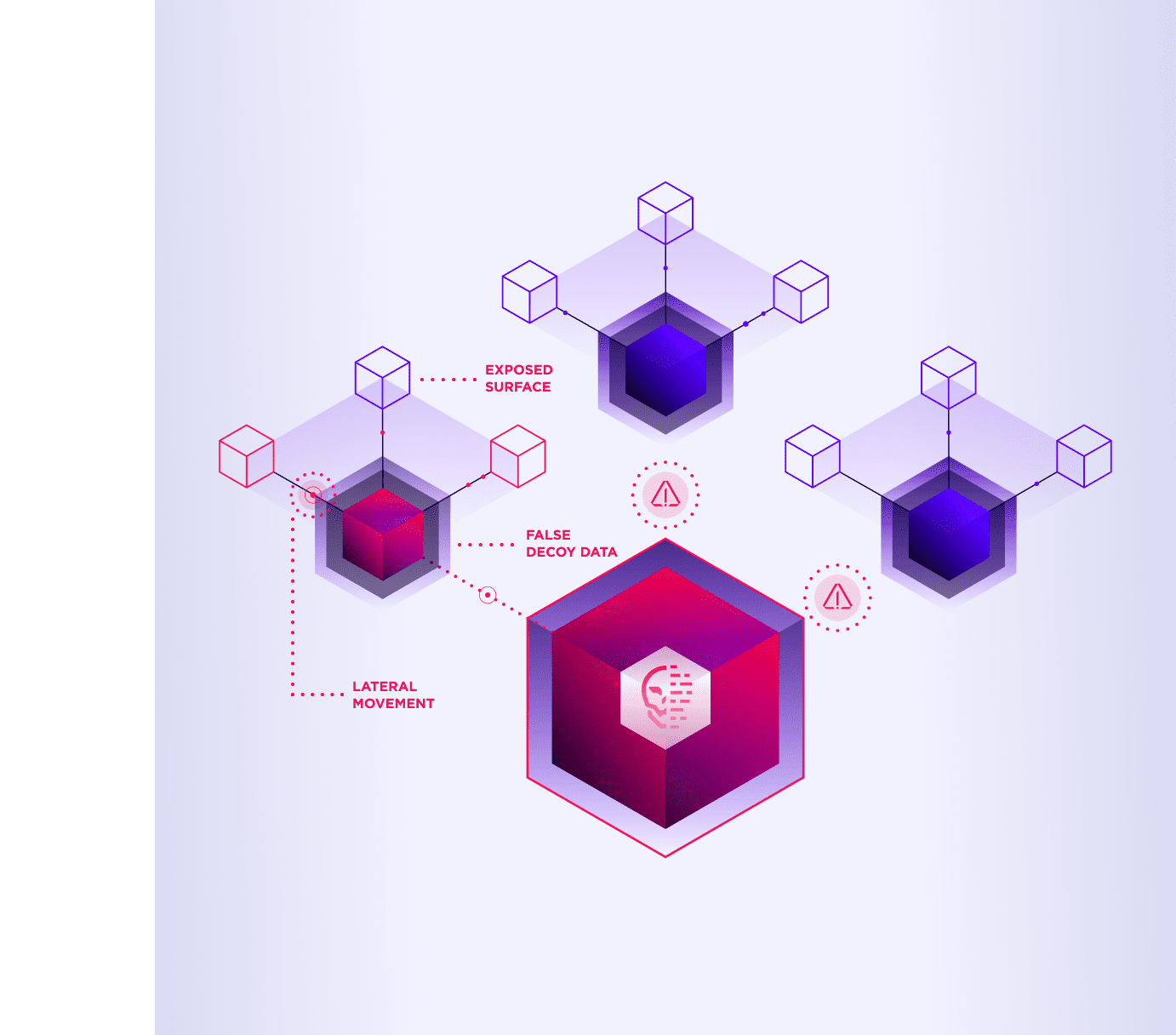

Steer attackers away from AD crown jewels, and instead misdirect them down dead-end alleys with lures and fake information.

Hide and deny access to local and cloud-stored data while simultaneously making lateral movement exceedingly difficult for attackers.

Singularity Identity Detection & Response provides security posture management, defense, and deception capabilities for Active Directory and Entra ID.

Identity-based threats remain one of the top entry points by many threat actors. Singularity Identity helps organizations improve their identity security posture while providing real-time alerting and deception capabilities.

Singularity XDR and Singularity Identity provide native integration through the Singularity Marketplace. Once enabled, Singularity XDR pushes threat signals to Singularity Identity for coordinated XDR mitigation actions.

Singularity XDR paired with Singularity Identity Detection & Response combines two core components of an organization’s Zero Trust technology stack. Customers benefit from an open and flexible XDR platform paired with a leading endpoint and identity security solution.

See why SentinelOne is recognized by industry experts.

Scopri cosa può fare la nostra piattaforma di sicurezza informatica autonoma intelligente per proteggere la tua azienda oggi e domani.