Nel 2018 avevamo annunciato l’aggiunta del controllo dei dispositivi alla nostra piattaforma, per offrire agli amministratori e ai team responsabili della sicurezza la possibilità di gestire l’utilizzo di dispositivi USB e di altre periferiche in tutta la rete. Oggi siamo lieti di annunciare gli ultimi aggiornamenti di questa funzionalità, che ora consente la gestione di dispositivi USB, Bluetooth e Bluetooth Low Energy con la massima granularità possibile. La funzionalità di controllo dei dispositivi aggiornata consente ai team IT e SOC di garantire un’operatività ininterrotta per tutti gli utenti finali che richiedono l’uso di dispositivi esterni, limitando al minimo la superficie di attacco.

Quali sono i rischi per la sicurezza associati alle periferiche collegate tramite USB o di altro tipo?

Le periferiche collegate tramite USB o Bluetooth sono onnipresenti e costituiscono ancora una funzionalità necessaria dei dispositivi aziendali, dai laptop alle postazioni di lavoro, fino ai dispositivi smart IoT. La prevalenza di periferiche collegate agli endpoint all’interno delle aziende non è passata inosservata agli hacker. Da un recente report, ad esempio, è emerso che le minacce informatiche dirette ai sistemi tecnologici operativi tramite dispositivi multimediali USB rimovibili sono quasi raddoppiate negli ultimi 12 mesi. Malware inclusi su supporti rimovibili sono stati utilizzati, tra gli altri casi, per aprire backdoor, stabilire un accesso remoto persistente e introdurre ulteriori payload malevoli.

Gli hacker hanno trovato modi creativi per spingere gli utenti a collegare chiavette USB esterne ai loro dispositivi aziendali. In un caso recente, ai clienti del retailer Best Buy è stata recapitata una busta contenente una gift card Best Buy contraffattainsieme a una chiavetta USB infetta da un malware. Le unità USB sono anche un vettore molto diffuso per la fuga di dati riservati e di importanza critica per l’azienda e il recente passaggio al “lavoro da casa” (o da qualsiasi altro luogo diverso dall’ufficio) aumenta ulteriormente il rischio che i dipendenti colleghino periferiche non approvate dall’azienda all’interno del nuovo ambiente di lavoro.

Nel progettare questa funzionalità abbiamo tenuto conto di requisiti come la stabilità del sistema, l’interoperabilità e il supporto multipiattaforma (Windows e macOS).

Controllo dei dispositivi: gestione semplice dei criteri per aggiungere o bloccare dispositivi o limitarne l’uso

Per agevolare l’implementazione, abbiamo progettato questa funzionalità per consentire la massima granularità e flessibilità durante la definizione dei criteri di controllo dei dispositivi aziendali.

Potete impostare un criterio per il controllo dei dispositivi per l’intera azienda oppure per una sede o un gruppo di dispositivi specifico. Il criterio include una serie di regole per il controllo dei dispositivi.

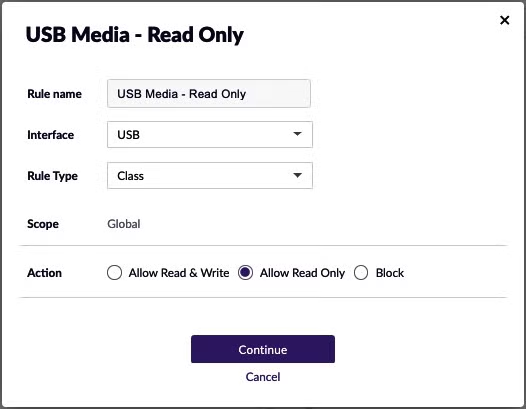

La definizione di una regola inizia con la selezione del tipo di interfaccia (USB o Bluetooth), del tipo di regola e dell’azione. Ad esempio, è possibile controllare dispositivi USB sulla base dei seguenti attributi:

- ID fornitore

- Classe

- N. di serie

- ID prodotto

Quindi, è possibile indicare l’azione desiderata:

- Consentire lettura e scrittura

- Consentire solo la lettura

- Bloccare

Ciò consente all’amministratore di definire criteri specifici. Ad esempio, è possibile creare una regola che consenta a determinati utenti di accedere ad alcuni tipi di dispositivi USB, permetta ad altri utenti di usare supporti USB rimovibili solo per la lettura di file e blocchi completamente l’utilizzo di dispositivi USB esterni da parte di tutti gli altri utenti.

Sicurezza Bluetooth: come colmare le lacune

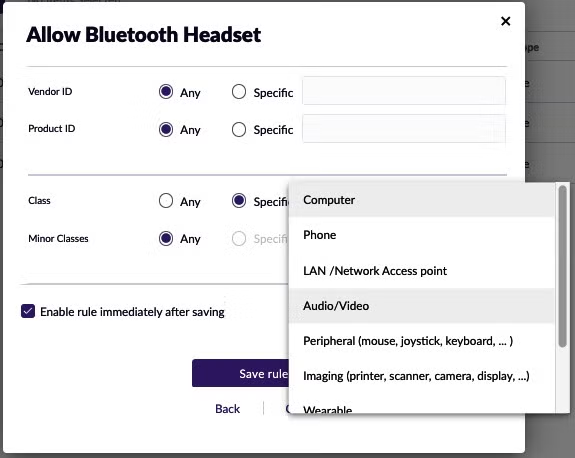

Il protocollo Bluetooth è stato interessato da numerose vulnerabilità. La maggior parte di queste è presente nelle versioni Bluetooth meno recenti e le aziende attente alla sicurezza dovrebbero impedire agli utenti di collegare tali dispositivi agli endpoint (e di conseguenza alle reti) aziendali.

Il controllo dei dispositivi di SentinelOne permette di consentire o limitare l’uso di tutti i dispositivi Bluetooth, di alcuni tipi di dispositivi Bluetooth (ad esempio, tastiera, mouse, auricolari) o di consentire l’utilizzo dei dispositivi in base alla versione del protocollo Bluetooth che supportano (per ridurre i rischi derivanti dalle vulnerabilità presenti nelle versioni Bluetooth meno recenti).

Flessibilità e controllo di ogni dispositivo

Il controllo dei dispositivi di SentinelOne consente agli amministratori di definire in modo semplice i criteri, ma sappiamo anche che ogni giorno è possibile introdurre nuovi dispositivi nell’azienda. Siamo consapevoli del fatto che gli amministratori abbiano bisogno della flessibilità necessaria per decidere in qualsiasi momento se approvare o meno i nuovi dispositivi USB che appaiono sul sistema (e vengono bloccati).

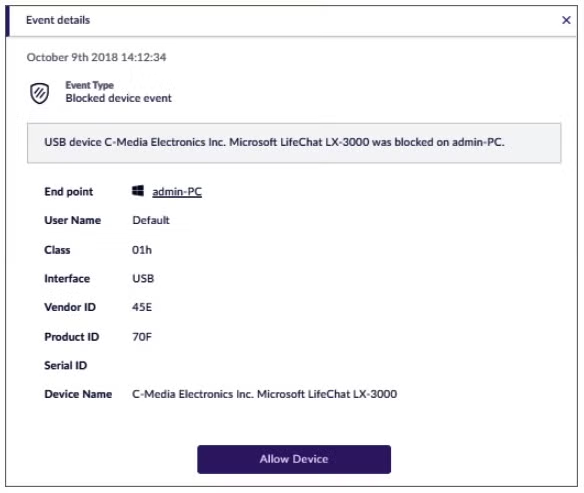

Per facilitare questa operazione, un amministratore può visualizzare ogni caso di un dispositivo che è stato bloccato nel registro delle attività della console di gestione e, da lì, approvare un dispositivo bloccato, se lo desidera.

Conclusione

In congiunzione con il controllo del firewall, la funzionalità di controllo dei dispositivi di SentinelOne fornisce alle aziende ciò di cui hanno bisogno per sostituire completamente la loro soluzione antivirus tradizionale con un prodotto di nuova generazione. Queste funzionalità, così come altre incluse nella piattaforma, vengono fornite mediante un unico agente di SentinelOne su tutte le piattaforme e dalla stessa console di gestione.