Dati recenti confermano che il phishing tramite e-mail rimane il vettore più comune per l’introduzione di malware nei sistemi aziendali, mentre gli attacchi Business Email Compromise (BEC) rappresentano la causa numero uno delle perdite finanziarie subite dalle organizzazioni per mano della criminalità su internet. Mentre i comuni attacchi di phishing e spearphishing eseguono lo spoofing del mittente utilizzando un indirizzo falsificato, un attacco più sofisticato assume il controllo di catene di e-mail legittime per inserire un’e-mail di phishing in una conversazione esistente. Questa tecnica, nota con i nomi di “attacco reply chain”, “hijack di e-mail reply chain” e “hijack di thread/spamming” è stata osservata dai ricercatori dei SentinelLabs nella loro recente analisi del malware Valak. In questo post, vedremo nel dettaglio come funzionano gli attacchi e-mail reply chain e vi mostreremo come proteggere voi stessi e la vostra azienda da essi.

Come funzionano gli attacchi e-mail reply chain?

Un attacco e-mail reply chain inizia con laviolazione di un account e-mail. Gli hacker accedono a uno o più account e-mail compromessi in precedenza mediante dumping delle credenziali o tecniche come credential stuffing e password spraying e iniziano a monitorare i thread delle conversazioni alla ricerca di opportunità per l’invio di malware o di link infetti a uno o più destinatari della catena di e-mail.

Questa tecnica è particolarmente efficace, in quanto è stato già stabilito un legame di fiducia tra i destinatari delle e-mail. L’hacker non si presenta come un nuovo interlocutore, né cerca di falsificare l’indirizzo e-mail di qualcun altro, ma invia l’e-mail dannosa dall’account di uno dei partecipanti alla conversazione.

Poiché l’hacker ha accesso all’intero thread, può adattare il suo messaggio di malspam al contesto di una conversazione in corso. Questo, unito al fatto che il destinatario si fida già del mittente, aumenta notevolmente le possibilità che la vittima apra l’allegato malevolo o clicchi su un link pericoloso.

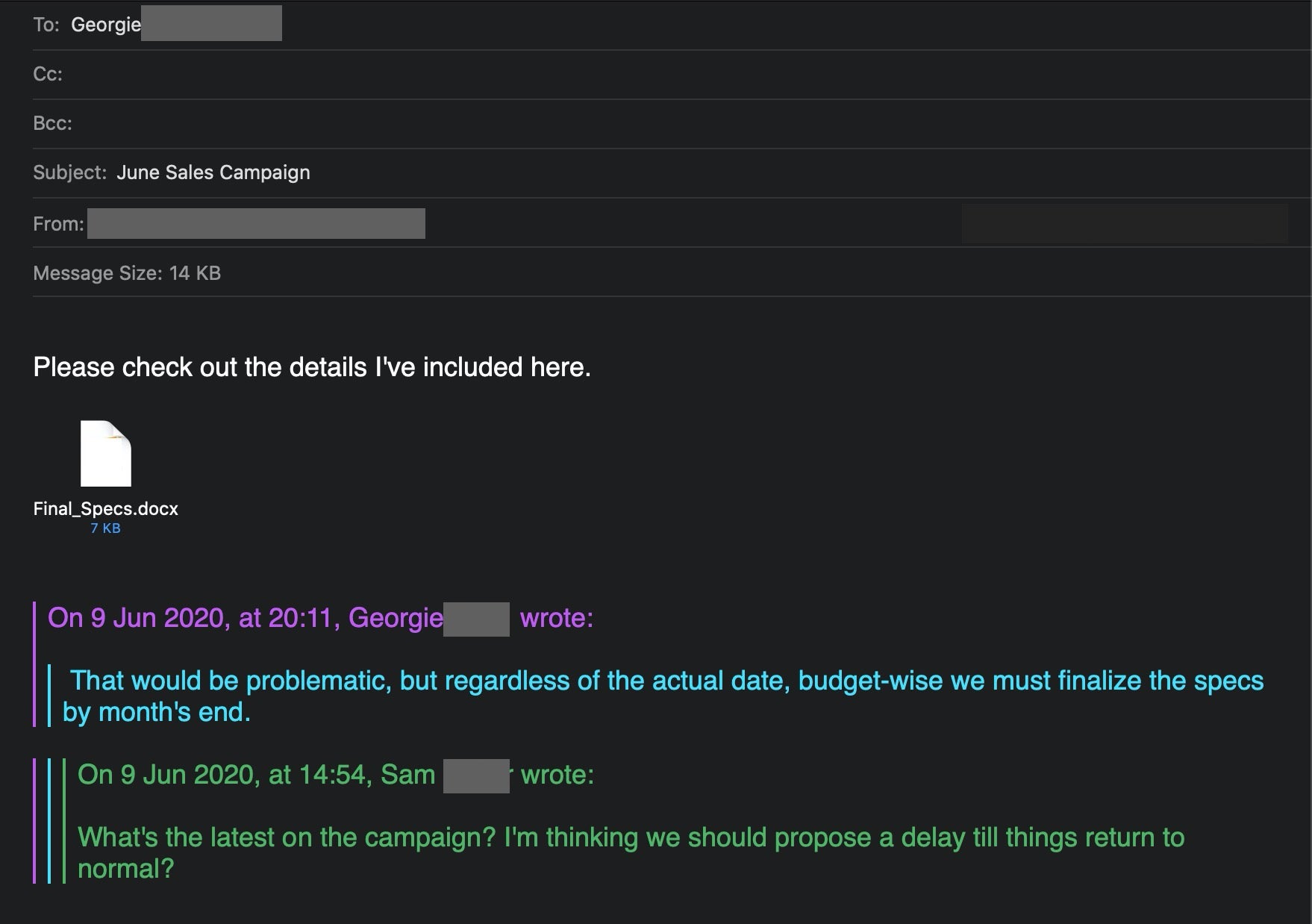

Per capire meglio come funziona questo attacco, supponiamo che l’account di Sam sia stato compromesso e che l’hacker veda che Sam, Georgie e altri stanno discutendo di una nuova campagna di vendita. L’hacker può sfruttare questo contesto per inviare a Georgie un documento malevolo all’apparenza correlato alla conversazione a cui sta partecipando.

Per tenere il titolare dell’account compromesso all’oscuro di quanto sta avvenendo, spesso gli hacker utilizzano una casella di posta in arrivo alternativa per ricevere i messaggi.

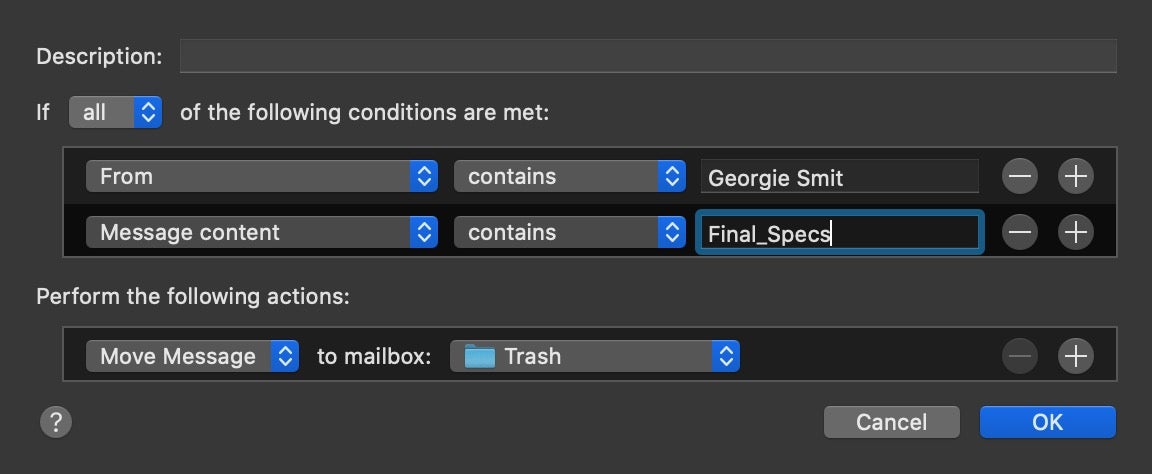

Per farlo, sfruttano le regole del client e-mail per reindirizzare particolari messaggi dalla casella di posta in arrivo originale a una cartella che l’effettivo titolare dell’account probabilmente non controllerà, ad esempio il Cestino. In questo modo, un’eventuale risposta di Georgie all’e-mail di phishing verrà deviata in un’altra cartella per impedire a Sam di vederla.

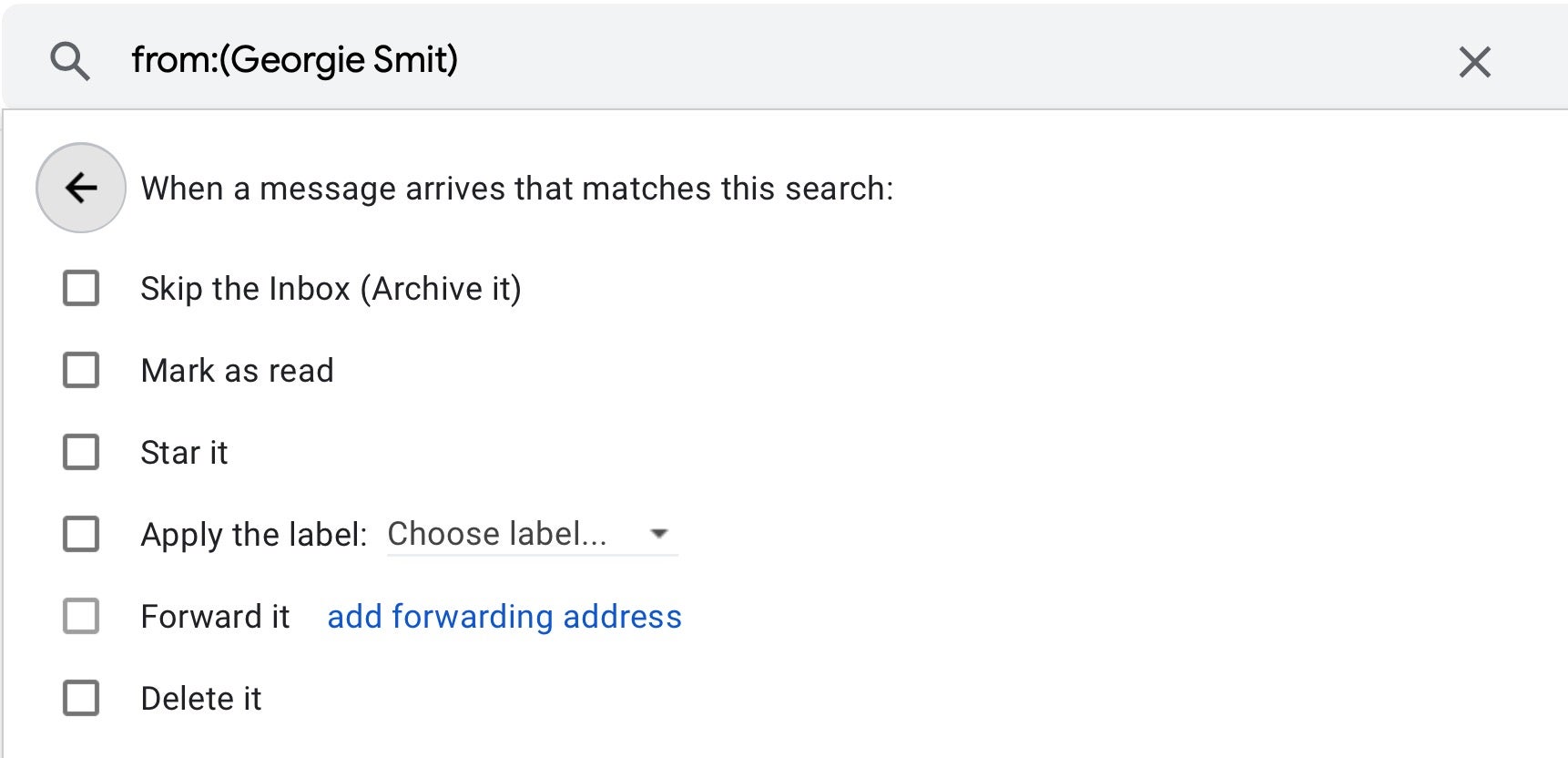

In alternativa, dopo aver violato un account e-mail, un hacker può utilizzare le impostazioni del client di posta elettronica per inoltrare a un altro account le e-mail inviate da alcuni destinatari.

Un altro trucco per tenere il titolare di un account all’oscuro della violazione è creare una regola che individua i messaggi in arrivo contenenti parole chiave come “phish”, “phishing”, “hack” e “hacking”, per poi cancellarli o inviare al mittente un messaggio di risposta predefinito. In questo modo, gli hacker riducono le possibilità che il titolare dell’account riceva e-mail di avvertimento da parte di colleghi sospettosi o preoccupati.

Quali famiglie di malware hanno utilizzato attacchi reply chain?

Gli attacchi email reply chain hanno fatto la loro comparsa nel 2017. Nel 2018, anche gli attacchi basati sul trojan bancario Gozi ISFB/Ursnif hanno iniziato a utilizzare questa tecnica, anche se in alcuni casi l’intera catena di e-mail è stata falsificata per destare meno sospetti, mentre in altri casi gli hacker hanno compromesso account legittimi e li hanno utilizzati sia per eseguire l’hijacking dei thread che per inviare spam ad altri destinatari.

Gli allegati malevoli potrebbero accedere a VBScript e PowerShell tramite le macro di Office e utilizzarli per introdurre payload come Emotet, Ursnif e altri o malware quali trojan bancari.

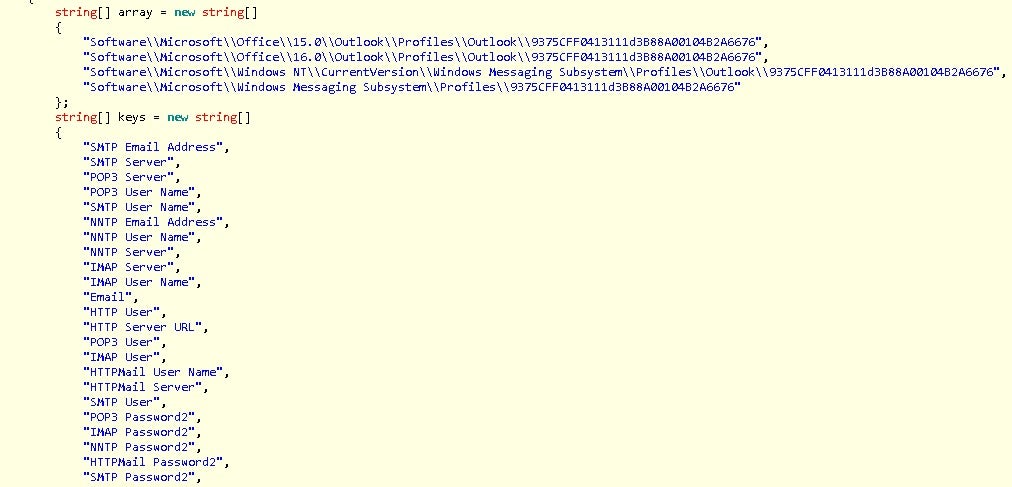

I ricercatori di SentinelLabs hanno mostrato come il malware Valak utilizzi plugin appositamente progettati per sottrarre credenziali da utilizzare in attacchi e-mail reply chain.

Come hanno sottolineato i ricercatori:

Perché gli attacchi e-mail reply chain sono così efficaci?

Sebbene lo spearphishing e persino le campagne di phishing basate su spamming siano ancora ritenuti metodi di attacco affidabili dagli autori di minacce, gli attacchi e-mail reply chain sono decisamente più complessi da gestire per i defender.

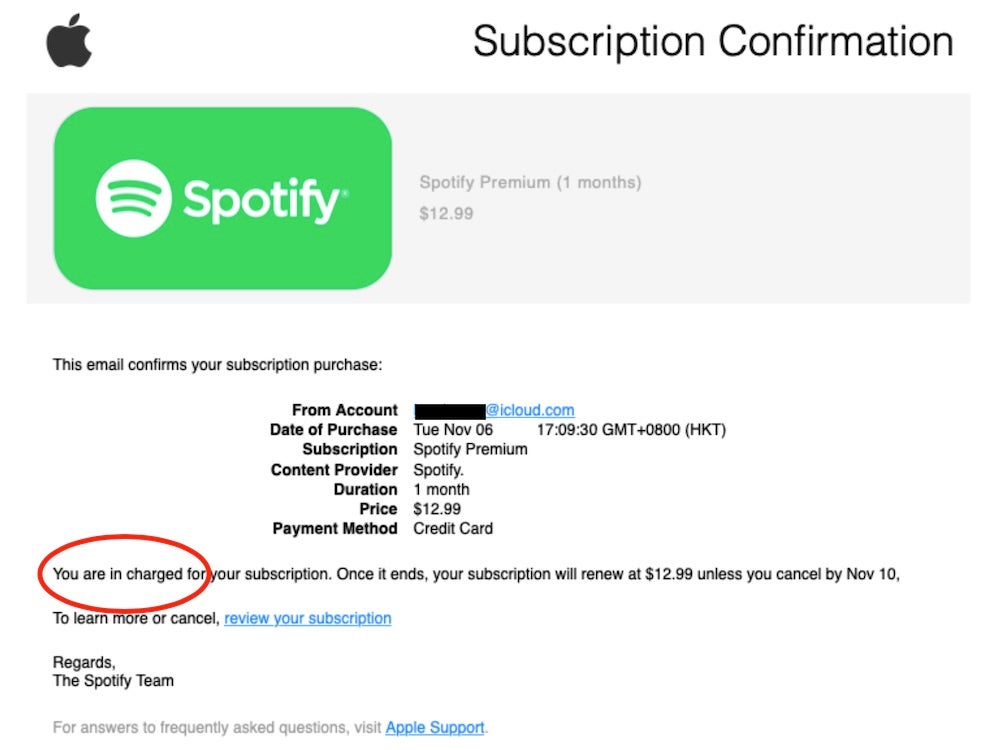

Nei normali attacchi di phishing è comune vedere errori di grammatica e di ortografia, come in questo caso.

Inoltre, spesso l’oggetto e il corpo delle e-mail di spamming sono poco rilevanti per la maggior parte dei destinatari, il che desta immediatamente sospetti.

Anche nel caso di attacchi di spearphishing più mirati, la formazione ricevuta dagli utenti e l’adozione di pratiche di sicurezza relative alle e-mail, come non cliccare sui link, non aprire allegati provenienti da mittenti sconosciuti o non rispondere a e-mail non richieste, possono contribuire a ridurre il rischio di infezione. Nel caso degli attacchi e-mail reply chain, tuttavia, i consueti campanelli di allarme potrebbero essere assenti.

Spesso questi tipi di attacchi vengono progettati con cura e senza errori linguistici; inoltre, la maggiore credibilità ottenuta inserendo una risposta a un thread esistente da parte di un mittente legittimo può indurre anche il personale più prudente e meglio formato a cadere vittima di questo tipo di attacchi.

Come potete prevenire un attacco reply chain?

Per via del suo punto di origine legittimo e attendibile e per il fatto che l’hacker ha accesso alla cronologia delle e-mail e al contesto della conversazione, può essere difficile individuare un attacco reply chain ben progettato, in particolare se è incluso in (o sembra far parte di) un lungo thread con più partecipanti ritenuti attendibili.

Vi sono tuttavia alcuni accorgimenti che potete seguire per evitare di cadere vittime di questo tipo di frode.

Innanzitutto, poiché gli attacchi reply chain si basano su account compromessi, assicuratevi che per tutti i vostri account e-mail aziendali vengano seguite best practice per la sicurezza. Esse devono includere l’autenticazione a due o più fattori, password univoche per ogni account e password di lunghezza pari o superiore a 16 caratteri. Gli utenti dovrebbero essere incoraggiati a controllare regolarmente le impostazioni del proprio client e-mail e le regole di posta elettronica per assicurarsi che i messaggi non vengano reindirizzati ad altre cartelle o eliminati a loro insaputa.

In secondo luogo, bloccate le macro di Office o vietatene l’utilizzo, se possibile. Le macro sono infatti un vettore di attacco comune, sebbene non siano gli unici mezzi con cui allegati malevoli possono compromettere un dispositivo.

In terzo luogo, dal momento che sapere è potere, includete nella formazione dei dipendenti la lettura di articoli come questo che trattano degli attacchi e-mail reply chain e del loro funzionamento. Gli utenti e-mail devono conoscere come funzionano gli attacchi di phishing e in che modo si stanno evolvendo le tecniche degli hacker. È fondamentale che comprendano l’importanza di esercitare la dovuta cautela ogni volta che ricevono la richiesta di aprire un allegato o di cliccare su un link, indipendentemente dalla fonte.

Infine, fattore questo ancora più importante, assicuratevi di proteggere gli endpoint con una soluzione EDR moderna e affidabile, in grado di bloccare l’esecuzione del codice malevolo incluso in allegati o link prima che infetti il sistema. Gli antivirus di vecchia generazione basati sulla reputazione e sulle regole YARA non sono stati progettati per gestire i moderni attacchi polimorfici privi di file. Una piattaforma di nuova generazione automatizzata e basata sull’AI rappresenta il requisito minimo nel panorama odierno delle minacce alla sicurezza informatica.

Conclusione

Gli attacchi e-mail reply chain sono un altro prodotto del social engineering utilizzato dagli autori di minacce per raggiungere i loro scopi. A differenza del mondo naturale con le sue leggi fisse, il mondo dell’informatica non ha regole che non possano essere alterate manipolando l’hardware, il software o l’utente. Questo, tuttavia, vale tanto gli hacker quanto per le loro potenziali vittime. Mantenendo il controllo di tutti gli aspetti del nostro ambiente informatico, possiamo neutralizzare gli attacchi prima che si verifichino o creino danni a lungo termine all’organizzazione. Proteggendo i dispositivi, preparando gli utenti e formando il personale, and let the criminals find another target.