Singularity™

Vulnerability Management

Le basi della sicurezza aziendale autonoma

Il panorama delle vulnerabilità continua ad ampliarsi, e per il personale IT e di sicurezza è sempre più difficile stare al passo. Quando le vulnerabilità vengono sfruttate nel giro di poche ore e ci vogliono mesi per rimediare a una singola vulnerabilità, la prevenzione per le aziende è quasi impossibile.

Il 26%

delle violazioni avviene sfruttando una vulnerabilità

4,55 milioni di $

è il costo medio di una violazione dei dati causata da una vulnerabilità di un software di terzi

Il 62%

delle organizzazioni che hanno subito una violazione non sapeva di essere vulnerabile prima dell'attacco

La vostra rete è vulnerabile agli attacchi?

Scoprite i rischi nascosti – i dispositivi e le vulnerabilità sconosciute – nel vostro ambiente

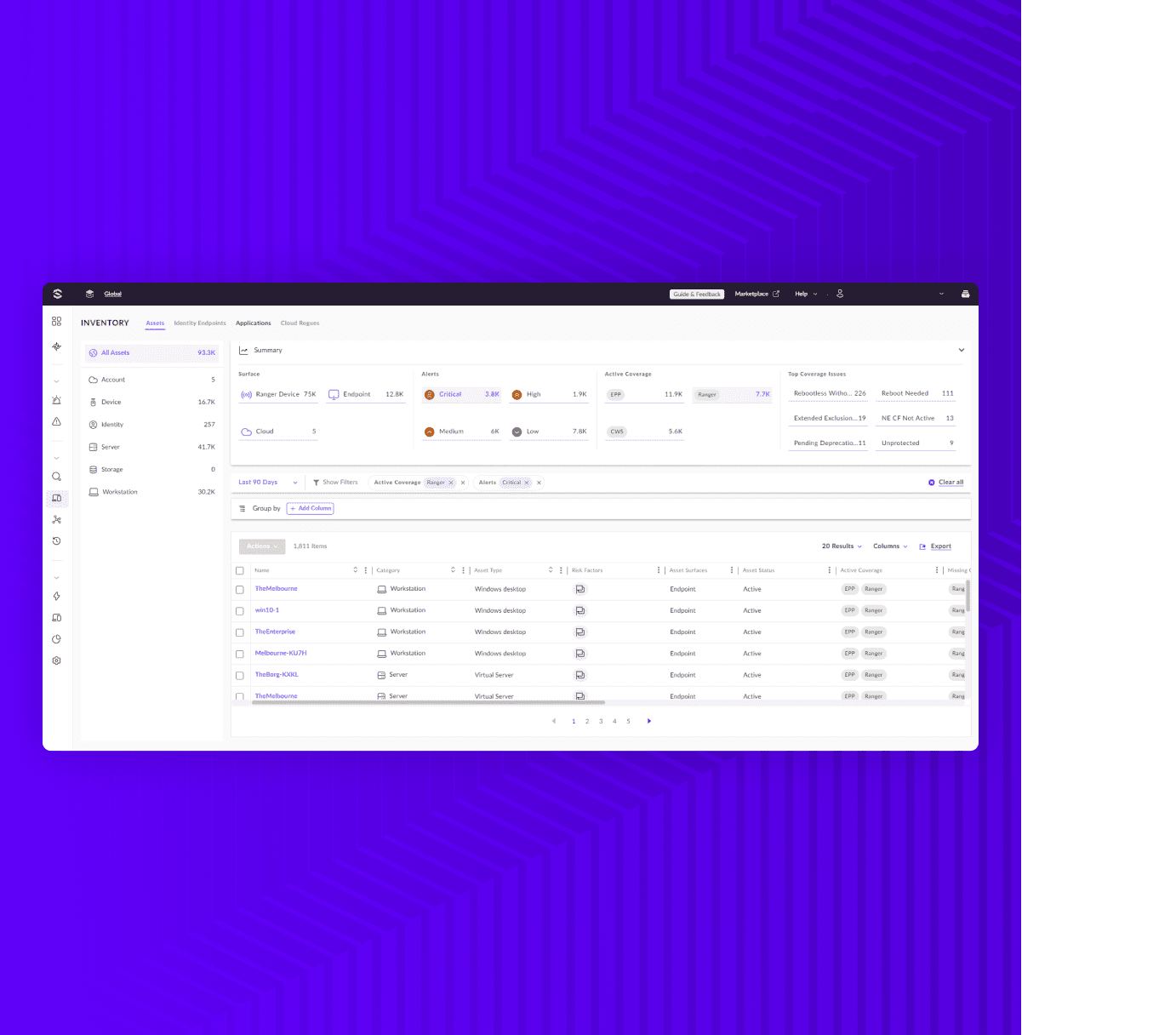

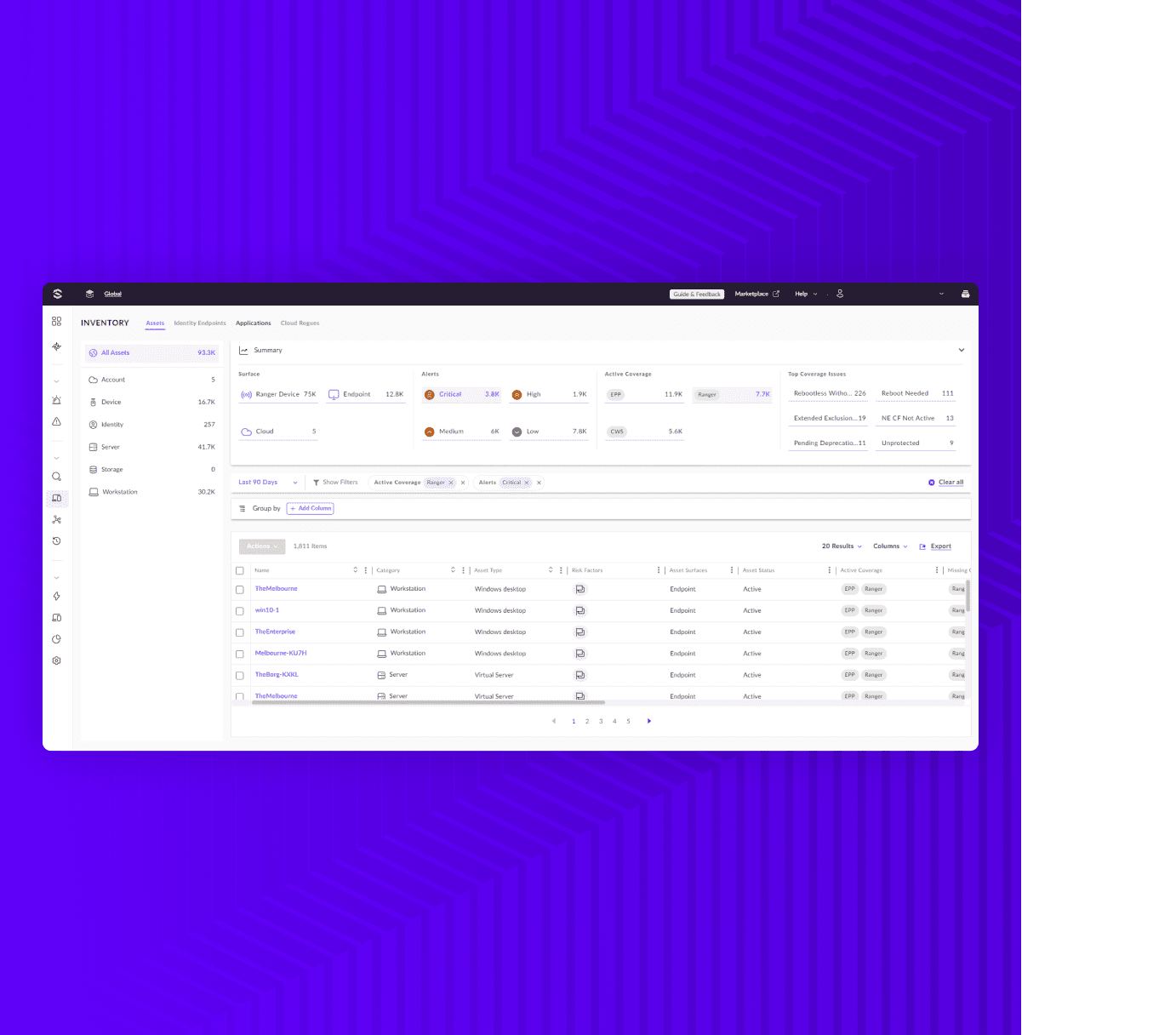

Eliminazione dei punti ciechi nella sicurezza

Rilevamento delle risorse a rischio e analisi del loro profilo con la valutazione continua delle vulnerabilità

Ordine di priorità per le esposizioni

Classificazione per priorità delle vulnerabilità con i dati di intelligence a seconda dei fattori ambientali e della probabilità che vengano sfruttate

Riduzione al minimo del rischio

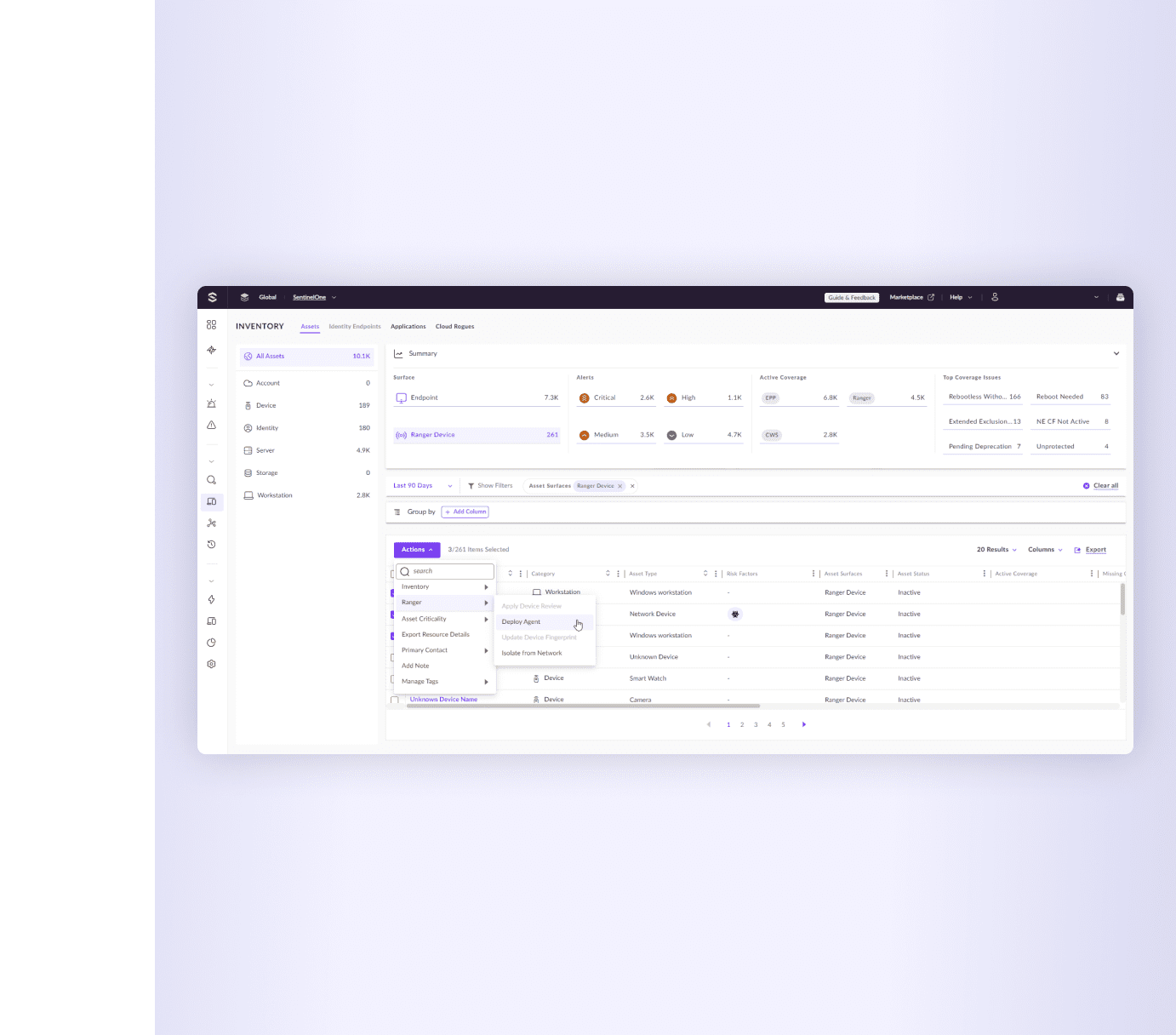

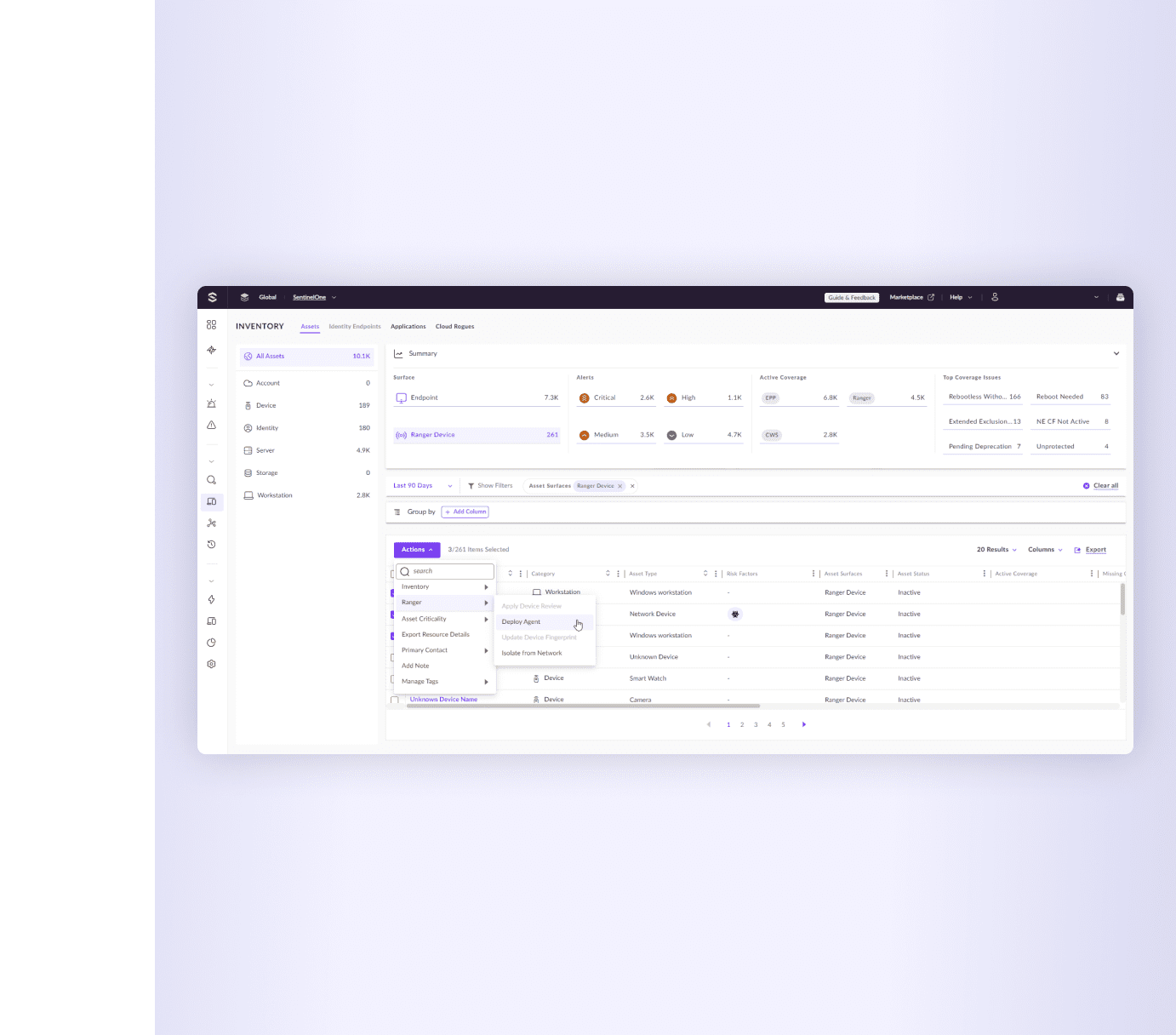

Automazione dei controlli con flussi di lavoro IT e di sicurezza semplificati per isolare gli endpoint non gestiti e distribuire gli agenti per eliminare le carenze di visibilità.

Maggiore visibilità, minore complessità

Gli strumenti di ricerca delle vulnerabilità di rete tradizionali sono inefficaci in un mondo in cui tutto si svolge da remoto. I rischi vengono identificati e classificati per priorità senza aumentare l’ingombro degli endpoint esistenti, con un’implementazione in pochi minuti. Il tutto senza bisogno di laboriose scansioni periodiche e hardware di rete ingombrante che assorbe larghezza di banda.

Indicazioni sul rischio e le vulnerabilità

Singularity Vulnerability Management consente visibilità continua e in tempo reale delle vulnerabilità delle applicazioni e dei sistemi operativi Windows, macOS e Linux.

Le vulnerabilità sono classificate per priorità in base alla probabilità che vengano sfruttate e al grado di criticità per l’azienda, per ottenere la massima riduzione del rischio con il minimo sforzo.

Visibilità della rete senza precedenti

Scansione attiva e passiva si combinano per identificare e riconoscere le impronte digitali dei dispositivi, anche quelli IoT, con una precisione senza confronti, acquisendo informazioni cruciali per gli addetti ai sistemi IT e alla sicurezza. Grazie a criteri di scansione personalizzabili, potete controllare la profondità e l’ampiezza della ricerca in funzione delle vostre esigenze.

Un controllo straordinariamente capillare

Le lacune di implementazione dell’agente SentinelOne vengono identificate facilmente ed eliminate in automatico, il che semplifica le misure di sicurezza e garantisce una protezione completa.

I dispositivi sospetti vengono isolati da quelli gestiti con un semplice clic, evitando che la rete sia compromessa.

Siete pronti per provare la piattaforma Singularity?

Visibilità, protezione, rilevamento e risposta su cloud senza confronti - senza compromettere le prestazioni.

Minacce neutralizzate più velocemente, su scala più ampia e con più precisione di quanto sia umanamente possibile.

Con SentinelOne Singularity Data Lake potrete formulare indicazioni di intervento e ridurre la spesa.

Approvata dagli esperti del settore

Collaudata e adottata da enti e amministrazioni, analisti e associazioni leader di settore.

Piattaforme di protezione degli endpoint

- Leader nel Gartner Magic Quadrant™ 2024 per le piattaforme di protezione degli endpoint.

Il 96% lo consiglierebbe per EDR e EPP

- Valutazione di 4,8/5 per le piattaforme di protezione degli endpoint e di rilevamento e risposta degli endpoint.