Il momento tanto atteso è giunto! Le valutazioni ATT&CK 2021 di MITRE Engenuity sono terminate e gli esperti di tecnologia di tutto il mondo sono in trepida attesa dei risultati dei test. Noi di SentinelOne supportiamo da sempre l’impegno profuso da MITRE Engenuity nel definire meticolosamente e arricchire continuamente un linguaggio di sicurezza informatica comune in grado di svelare i comportamenti degli hacker. Le valutazioni ATT&CK rappresentano un riferimento comune e un moltiplicatore di forze per il personale che opera in prima linea nel campo della sicurezza, impegnandosi costantemente per difendere la propria infrastruttura e le relative risorse da avversari senza scrupoli in cerca di denaro facile, di seminare caos o di rubare il lavoro di una vita. Quando i vendor utilizzano le valutazioni ATT&CK… anzi, ancora meglio… quando i vendor adottano pienamente le valutazioni ATT&CK, le loro offerte acquistano il potenziale di rendere più semplici, veloci ed efficaci le tecniche di difesa e di risposta.

CISO, SOC analysts e security architects: questo post è dedicato a voi! Questo blog riporta l’opinione di SentinelOne sulle valutazioni ATT&CK 2021, la loro importanza per la vostra organizzazione e illustra come implementarle per comprendere e utilizzare al meglio gli strumenti di sicurezza a vostra disposizione.

Cos’è il framework ATT&CK?

Il gioco degli scacchi prevede tre fasi tattiche: apertura, mediogioco e finale. In ogni fase del gioco vengono compiute numerose mosse al fine di fare avanzare la partita da una fase a quella successiva. I giocatori, in base al proprio livello di abilità, impiegano delle tecniche più o meno sofisticate per mettere in atto la propria strategia e arrivare allo “scacco matto”.

Anche nel mondo reale dobbiamo affrontare degli avversari ed ognuno gioca la propria partita in modo differente. Tutti usano strumenti e sviluppano metodologie e approcci mirati ai propri obiettivi. Tessono comportamenti legittimi e atipici in differenti scenari di attacco. Infine, tutti sanno qual é il proprio obiettivo finale.

Le valutazioni ATT&CK si propongono di descrivere le modalità e i motivi per cui agiscono in tal modo. Il framework delle valutazioni ATT&CK è “una knowledge base accurata che emula il comportamento degli “avversari informatici”, riproducendo le diverse fasi del ciclo di vita di un attacco hacker nelle piattaforme notoriamente sotto minaccia.” Lo scopo è di offrire un linguaggio comune, i cui componenti possano essere utilizzati in infinite combinazioni per descrivere il comportamento degli autori delle minacce.

Vediamo come. Il primo concetto chiave in questo contesto è “fasi“. Per raggiungere il proprio obiettivo, un avversario deve superare diverse fasi. Esempio generico:

Initial access → discovery → lateral movement → collection → exfiltration

In questo esempio lineare, la strategia ultima dell’avversario – il suo obiettivo – è estrarre i vostri dati. Possiamo suddividere la sua metodologia di attacco in 5 fasi tattiche, la fase 1 segna l’accesso iniziale, mentre la fase 5 indica l’estrazione dei dati. Attualmente, il framework delle valutazioni ATT&CK di MITRE Engenuity prevede 14 tattiche, visibili sull’asse X dello strumento di navigazione Enterprise [suggerimento: fate clic su “Create New Layer” (Crea nuovo livello) e poi su “Enterprise” (Azienda)].

Il secondo concetto chiave della precedente citazione è “comportamento”. I comportamenti sono le mosse che i criminali utilizzano nell’ambito di ciascuna fase, allo scopo di avanzare. In altre parole, i comportamenti sono le tecniche che impiegano in ciascuna fase tattica. Ad esempio, per ottenere l’accesso iniziale (tattica n. 1 dell’esempio precedente), l’avversario può inviare un’e-mail di phishing con un link a un sito web compromesso, che sfrutta un eventuale difetto del browser privo di patch. Attualmente, il framework ATT&CK include oltre 200 tecniche (Y-axis sulla barra di navigazione) suddivise tra le 14 tattiche.

Il livello successivo prende in considerazione le procedure utilizzate dagli avversari. Le procedure costituiscono le meccaniche finali all’interno di ciascuna tecnica.

Quindi, per raggiungere il traguardo ultimo è necessario adottare una tattica iniziale con una o più tecniche, seguita da un’altra tattica con le relative tecniche e così via, fino a ottenere lo scopo che l’avversario si era prefisso. Da questo processo, che partendo da tattiche generiche giunge alle specifiche procedure necessarie, nasce la sigla TTP: Tattica, Tecnica, Procedura.

Perché le valutazioni ATT&CK di MITRE Engenuity sono importanti ?

Le emulazioni svolte dalle valutazioni ATT&CK di MITRE Engenuity vengono sviluppate in modo tale da riprodurre i processi TTP noti di un avversario e vengono condotte in un ambiente di laboratorio controllato, allo scopo di stabilire l’efficacia dei prodotti di ogni vendor partecipe del progetto. Come sostiene lo staff di MITRE Engenuity,

“Le valutazioni (ATT&CK) si basano sull’emulazione dell’avversario, pertanto i test vengono condotti “secondo lo stile” di uno specifico hacker. Ciò ci permette di scegliere un sottogruppo di tecniche ATT&CK rilevanti sul quale eseguire i test. Per generare i nostri piani di emulazione sfruttiamo le informative pubbliche di intelligence sulle minacce, le mappiamo in ATT&CK e stabiliamo un metodo per replicare i comportamenti.”

Lo scopo è costruire un piano d’attacco completo e logico in grado di avanzare attraverso tutte le fasi previste da un attacco riuscito e complesso; dalla compromissione iniziale alla persistenza, per arrivare al movimento laterale, l’estrazione dei dati e così via.

Il framework ATT&CK si propone di offrire a stakeholders, esperti in sicurezza e vendor, un linguaggio comune che ci permetta di applicare l’intelligence alle operazioni di sicurezza informatica.

Ne derivano tre vantaggi:

- Otteniamo informazioni sul piano di gioco dell’avversario, in termini di combinazioni di tattiche e tecniche.

- Possiamo comunicare con chiarezza l’esatta natura di una minaccia e rispondere in tempi più brevi e in maggiore dettaglio.

- Una volta capito chi sono i nostri avversari-tipo e con quali modalità sferrano l’attacco, possiamo attivarci sviluppando difese in grado di neutralizzarli.

MITRE Engenuity specifica che si tratta di un “modello di avversario di livello intermedio”, ossia né troppo generalizzato né troppo specifico. I modelli di livello elevato, ad esempio Lockheed Martin Cyber Kill Chain®, pur illustrando gli obiettivi dell’avversario non specificano le modalità con cui vengono raggiunti. Al contrario, i database di exploit e malware definiscono accuratamente gli indicatori di compromissione (IoC) come singoli pezzi di un gigantesco puzzle ma non li collegano necessariamente alle modalità con cui vengono utilizzati dai criminali, inoltre di norma non arrivano a identificare i criminali. Il modello TTP di MITRE Engenuity è a metà tra questi due livelli: le tattiche rappresentano gli obiettivi intermedi all’interno delle singole fasi, mentre le tecniche rappresentano il modo in cui vengono portate a termine le singole tattiche.

Valutazioni ATT&CK 2021

Poiché collabora con i vendor durante le valutazioni, MITRE Engenuity è di fatto il team rosso, mentre i vendor che forniscono a MITRE Engenuity i rilevamenti e le risposte, costituiscono il team blu. Il risultante “team viola” consente di mettere alla prova in tempo reale i controlli di sicurezza, emulando il tipo di approccio più probabile adottato dai diversi “intrusi” nel corso di un attacco reale, sulla base dei processi TTP noti osservati in circolazione.

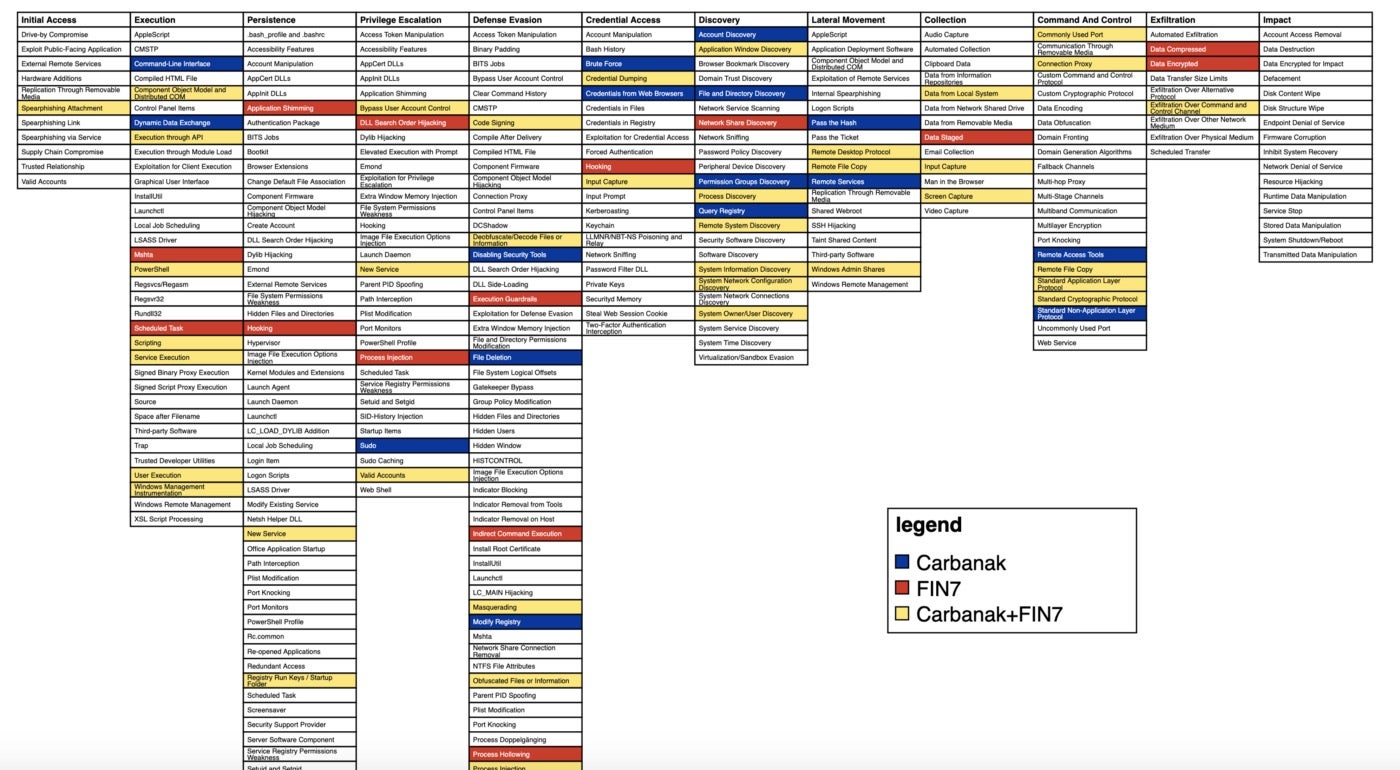

Le valutazioni ATT&CK 2019 (il primo anno di prova) avevano preso come riferimento APT3 (Gothic Panda), l’anno successivo era stato impiegato il modello TTP associato a APT29 (Cozy Bear), mentre quest’anno le valutazioni si basano sull’emulazione dei gruppi di minaccia finanziaria Carbanak e FIN7.

Carbanak e FIN7 hanno entrambi una storia ben documentata di attività illecite ad ampio raggio. Il gruppo Carbanak è ritenuto responsabile del furto di un “bottino” totale pari a 900 milioni di dollari, sottratto a istituti bancari e a più di un migliaio di clienti privati. FIN7 è accusato di essersi appropriato di oltre 15 milioni di dati relativi a carte di credito, le vittime provengono da ogni parte del mondo. L’obiettivo principale di tali attività malevole è sottrarre alle aziende risorse finanziarie quali dati delle carte di debito, oppure avere accesso ai dati finanziari attraverso i computer dei dipendenti del reparto finanziario per effettuare bonifici bancari su account offshore.

Le cifre menzionate si riferiscono ai casi noti; molti attacchi non vengono neppure segnalati.

Qualità dei rilevamenti

ATT&CK non classifica i vendor in base alle prestazioni. La valutazione esamina le modalità di rilevamento nelle diverse fasi di ciascun test. Da anni SentinelOne ribadisce un concetto caro a MITRE Engenuity e illustrato nella guida alla valutazione: la qualità dei rilevamenti non è sempre uniforme. È evidente che, se un rilevamento di “telemetria” riguarda dati minimamente elaborati associati al comportamento di un avversario, all’altra estremità dello spettro qualitativo si pone il rilevamento di “tecnica”, ricco di informazioni che catturano immediatamente l’attenzione dell’analista. Ottenere rilevamenti di tecnica di qualità uniforme è l’obiettivo chiave delle organizzazioni che intendono sfruttare al meglio i propri strumenti.

Esaminiamo più dettagliatamente i vari tipi di rilevamento:

- Tactic & Techniques (tattiche e tecniche): sono i rilevamenti generati dagli strumenti di livello qualitativo superiore. Le tattiche indicano all’analista lo “scopo dell’attività” (Perché si comportano così? Cosa stanno cercando di ottenere?). Le tecniche forniscono all’analista “informazioni sulle modalità con cui è stata condotta l’azione o aiutano a rispondere alla domanda ‘Cosa hanno fatto?’.”

- General & Telemetry (generali e telemetria): questi rilevamenti possiedono un livello qualitativo inferiore e sono di natura più elementare. Di per sé, i rilevamenti generali e di telemetria forniscono all’analista meno contesto e possono essere considerati dati grezzi. Si noti che, quando i vendor ricevono una tecnica, spesso questa è accompagnata da un rilevamento di telemetria. Per contro, se ricevono una semplice telemetria (perché lo strumento non è in grado di correlare un numero sufficiente di data points), questa non è accompagnata dal più sofisticato rilevamento di tecnica.

- Config Change and Delayed (modifica configurazione e ritardo): questi rilevamenti influenzano i test. Modifica configurazione indica che un vendor ha modificato la propria configurazione nel corso di un test. Ritardo indica invece che, a causa di ritardi nell’elaborazione, un rilevamento non è stato sottoposto immediatamente ai supervisori del test.

Inoltre, le valutazioni ATT&CK 2021 hanno introdotto due innovazioni importanti: l’analisi in ambienti Linux e l’aggiunta dei test sulla protezione.

I risultati finali verranno resi noti il 20 aprile 2021. Restiamo in attesa.

Come devono agire i CISO per analizzare il posizionamento dei vendor e interpretare correttamente i risultati?

I CISO sanno bene quanto possa risultare difficile esaminare il posizionamento dei diversi vendor. Ecco alcuni suggerimenti utili:

- Prestare attenzione se il numero di errori, ritardi e modifiche della configurazione è eccessivamente alto

Vendor con un tasso di rilevamenti mancati elevato… non c’è altro da aggiungere. I vendor che presentano numerosi ritardi ottengono i rilevamenti con metodi che di norma esulano dal flusso di lavoro normale dello strumento, il che significa che dovrete adottare lo stesso approccio. I vendor che presentano alti tassi di modifiche della configurazione evidentemente avvertono la necessità di cambiare le proprie capacità di rilevamento mentre è in corso un test. In questo caso, è indispensabile capire se tali modifiche sono giustificate oppure se è un tentativo di manipolare il test. - Prestare attenzione in caso di valori di telemetria alti e valori di tecniche bassi

I vendor che si vantano di avere un volume elevato di rilevamenti di telemetria senza un numero di tecniche sufficiente si avvalgono di uno strumento che non è in grado di automatizzare la correlazione degli eventi; ciò significa che dovrete eseguirla manualmente, per evitare ritardi significativi e imprecisioni in fase di interpretazione. In questo caso, i ritardi allungano i tempi di risposta, incrementando il rischio. - Diffidare dei vendor che inventano i propri sistemi di punteggio

Abbiamo già avuto esperienza di vendor che tentavano di offuscare l’esiguità dei risultati utilizzando statistiche e cifre apparentemente valide ma che, una volta analizzate, si rivelavano del tutto sballate. Statistiche quali “Context per alert” (Contesto per avviso) e “Rilevamento al 100%” (quando chiaramente si sono verificati degli errori di rilevamento) sono dati senza senso. É importante imparare a leggere tra le righe.

Per quanto riguarda le architetture di prodotto, i CISO non mancheranno di apprezzare quanto questi criteri mirati al prodotto siano compatibili con lo spirito degli obiettivi di MITRE Engenuity:

- Visibilità e copertura EDR sono la posta in gioco

La base per sviluppare una soluzione EDR di livello superiore consiste nell’abilità di utilizzare e correlare dati su larga scala in modo economico, sfruttando le risorse del cloud. È necessario acquisire ogni singolo dato rilevante – con un tasso di errore minimo o nullo – e fornire al team SecOps la massima visibilità. I dati costituiscono i componenti base di una soluzione EDR, soprattutto per quanto riguarda l’acquisizione degli eventi; questa è la principale posta in gioco e una delle metriche più importanti di MITRE Engenuity. - Contesto (generato dal computer) e correlazione sono due fattori chiave

La correlazione è un processo che consiste nel creare relazioni tra data points infinitesimali. Tale processo viene eseguito preferibilmente dal computer e a velocità di macchina, per evitare all’analista il gravoso compito di collegare manualmente i dati fra loro, sprecando tempo prezioso. Inoltre, tale correlazione deve rimanere accessibile nell’ambito del contesto originale per periodi di tempo prolungati, in caso di necessità. - Il consolidamento degli avvisi presso la console è essenziale

“Più segnali, meno disturbi” è la sfida che devono affrontare gli addetti del SOC e i team di risposta agli incidenti, spesso soggetti a sovraccarichi di informazioni. Invece di ricevere segnalazioni su ogni singola telemetria relativa a un incidente, gravando su un team SOC già sovraccarico, è necessario garantire che la soluzione sia in grado di raggruppare automaticamente i data points, generando degli avvisi consolidati. La soluzione ideale dovrebbe correlare le attività segnalate in avvisi unificati, per fornire indicazioni a livello di campagna. Così si limita la quantità di lavoro manuale, si attenua la desensibilizzazione dovuta ai troppi avvisi e si abbassa notevolmente il livello delle competenze richiesto per rispondere agli avvisi. Tutto ciò migliora le prestazioni del team SOC, consentendo di ottenere tempi di contenimento minori e una riduzione complessiva dei tempi di risposta.

Come devono agire i CISO per adottare il framework ATT&CK nella propria organizzazione?

Per migliorare il profilo di sicurezza, i CISO e i team sicurezza possono utilizzare le seguenti best practice:

- Pianificazione di una strategia di sicurezza informatica: sfruttate ATT&CK per pianificare la vostra strategia di sicurezza informatica. Costruite le vostre difese per contrastare le tecniche notoriamente adottate per attaccare il vostro tipo di organizzazione e dotatevi di dispositivi di monitoraggio per rilevare evidenze di tecniche ATT&CK all’interno della vostra rete.

- Creazione di piani di emulazione dell’avversario: sfruttate ATT&CK per realizzare piani di emulazione dell’avversario e migliorare le prestazioni del team rosso. Il team rosso può sviluppare e implementare un approccio uniforme e altamente organizzato allo scopo di individuare le tattiche e le tecniche di alcune minacce specifiche, quindi procedere alla valutazione logica dell’ambiente per verificare se le difese hanno funzionato come previsto.

- Identificazione di eventuali lacune nelle difese: le matrici ATT&CK possono aiutare i team blu a comprendere meglio i componenti di un attacco informatico potenziale o in corso, identificare eventuali lacune nelle difese e adottare le soluzioni necessarie. La documentazione ATT&CK consiglia alcune azioni correttive e controlli compensativi per le tecniche a cui si è maggiormente soggetti.

- Integrazione dell’intelligence sulle minacce: ATT&CK può integrare in modo efficace la vostra intelligence sulle minacce nelle operazioni di difesa informatica. È possibile mappare le minacce sulle tecniche di uno specifico hacker per verificare l’eventuale esistenza di lacune, valutare il livello di rischio e sviluppare un piano d’attacco per contrastarlo.

Conclusione

Le valutazioni ATT&CK di MITRE Engenuity dimostrano ancora una volta quanto siano indispensabili per fare avanzare il settore della sicurezza, contribuendo a fornire visibilità e analisi indipendenti nell’ambiente EDR. A prescindere dal grado di competenza nel settore sicurezza, che siate esperti o alle prime armi, è essenziale che non vi fermiate ai numeri, ma che andiate al di là, acquisendo una visione olistica per individuare i vendor in grado di offrire una visibilità elevata e rilevamenti di alta qualità, riducendo al tempo stesso il carico di lavoro del team sicurezza.

Siamo fieri di annunciare la partecipazione di SentinelOne alle valutazioni ATT&CK 2021 di MITRE Engenuity; pubblicheremo i risultati appena saranno disponibili. Nel frattempo, se volete saperne di più sulle potenzialità della piattaforma SentinelOne Singularity nel consentire alla vostra organizzazione di raggiungere i suddetti obiettivi, contattateci per ottenere maggiori informazioni o richiedere una demo gratuita.