A giugno, un po’ più tardi del solito, ha preso il via la WorldWide Developer Conference (WWDC) 2020 in circostanze più che insolite. Con il COVID-19 che era ancora un problema a metà anno, l’evento simbolo di Apple è diventato completamente virtuale, permettendo a tutti noi di avere un posto in prima fila per ottenere le notizie, gli annunci e i prossimi sviluppi relativi alle piattaforme Apple. Tra questi, la versione beta della prossima versione di macOS è di notevole interesse per le imprese e i team di sicurezza. In questo post, abbiamo raccolto le novità più significative riguardanti la sicurezza di macOS annunciate fino ad ora. Vediamo quali sono.

1. Il vostro hardware supporterà macOS 11.0 Big Sur?

Per poter sfruttare le novità apportate a macOS con Big Sur, avrete naturalmente bisogno di un hardware Apple compatibile. Sono disponibili sette linee di prodotti supportati per macOS Big Sur, i primi dei quali risalgono al 2013:

- Mac Pro, 2013 e modelli successivi

- MacBook Air, 2013 e modelli successivi

- MacBook Pro, fine 2013 e modelli successivi

- Mac Mini, 2014 e modelli successivi

- iMac, 2014 e modelli successivi

- MacBook, 2015 e modelli successivi

- iMac Pro, 2017 e modelli successivi

Cosa significa questo per le aziende?

L’hardware obsoleto del vostro parco dispositivi Mac probabilmente sta già incontrando difficoltà a tenere il passo con un ambiente che utilizza risorse elevate come Mojave e Catalina. La domanda che dovete porvi è quale porzione del vostro hardware macOS desiderate aggiornare ora prima che il chip ARM diventi disponibile, il che dovrebbe avvenire tra la fine del 2020 e il 2021.

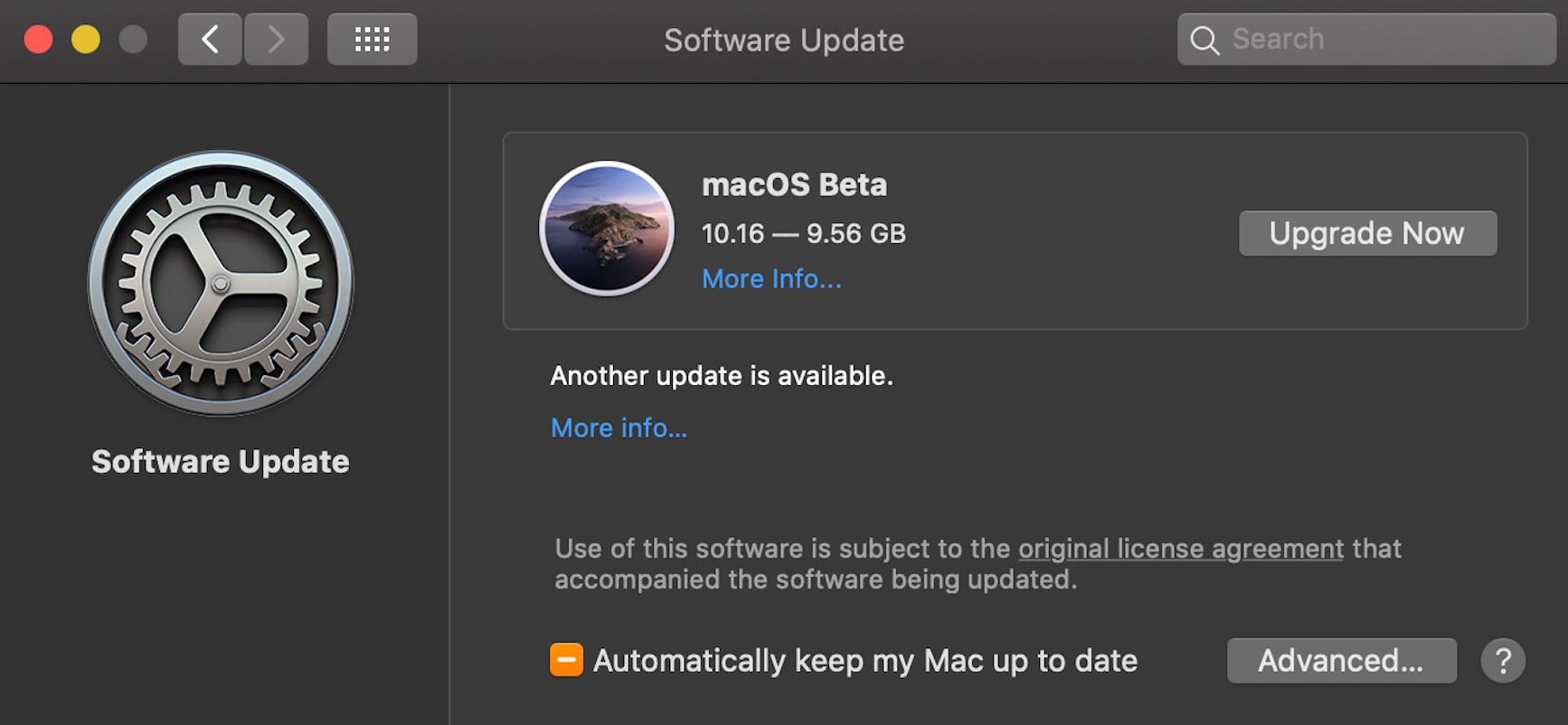

2. Numero di versione di Big Sur: macOS 10.16 o 11.0?

La prima release della beta di macOS Big Sur aveva lasciato tutti sorpresi per due novità, nessuna delle quali era stata esplicitamente annunciata nel Keynote di Apple del lunedì. La prima di queste novità, notata da alcuni osservatori attenti, è che macOS 10.15 non verrà sostituito da macOS 10.16! Apple, infatti, ha finalmente deciso di lasciarsi alle spalle i 20 anni di Mac OS X, e non solo nel nome, ma anche nel numero della versione: Big Sur sarà il primo macOS 11.0!

Cosa significa questo per le aziende?

Si tratta di un cambiamento piccolo, ma che avrà conseguenze per molte imprese, e di questo se ne sta rendendo conto la stessa Apple. Sono talmente tanti i flussi di lavoro aziendali basati su script che controllano i numeri di versione nell’intervallo 10.x, che molti di questi verranno interrotti all’istante.

if [[ ${osvers_major} -ne 10 ]]; then

Anche il controllo degli aggiornamenti software della stessa Apple probabilmente utilizza lo stesso intervallo di 10, tanto che la prima beta è stata rilasciata con il numero 10.16 (questo non dovrebbe cambiare, come lascerebbe presupporre la copiosa documentazione interna che riporta “10.16”).

3. La fine delle kext è stata momentaneamente rimandata

Un’altra grande sorpresa è stata il fatto che il tanto atteso abbandono delle estensioni del kernel è stato rinviato, anche se Apple ha incluso diversi blocchi per incoraggiare gli sviluppatori e gli utenti a passare il più velocemente possibile dalle kext alle estensioni di sistema e a DriverKit.

Nonostante questo, le kext restano ancora un’opzione disponibile per le organizzazioni che hanno dipendenze critiche e Big Sur include un nuovo strumento, kmutil, per gestire il caricamento, lo scaricamento e la diagnosi delle kext e delle “raccolte di kext”.

Cosa significa questo per le aziende?

Le organizzazioni saranno in grado di eseguire l’aggiornamento a macOS Big Sur senza timore di perdere le funzionalità di un software che dipende dalle estensioni del kernel. Tuttavia, va notato che kextutil e kextload sono stati sostituiti da kmutil e che il loro funzionamento è interessato da modifiche e restrizioni (ulteriori dettagli sono disponibili nella pagina di manuale).

Apple ha chiarito che l’utilizzo di kext da parte degli sviluppatori non verrà interrotto, ma suggerisce quanto segue:

I clienti SentinelOne possono essere certi che il nostro prossimo agente macOS 4.4 non utilizzerà kext e che sarà compatibile con macOS 10.15 Catalina e macOS Big Sur.

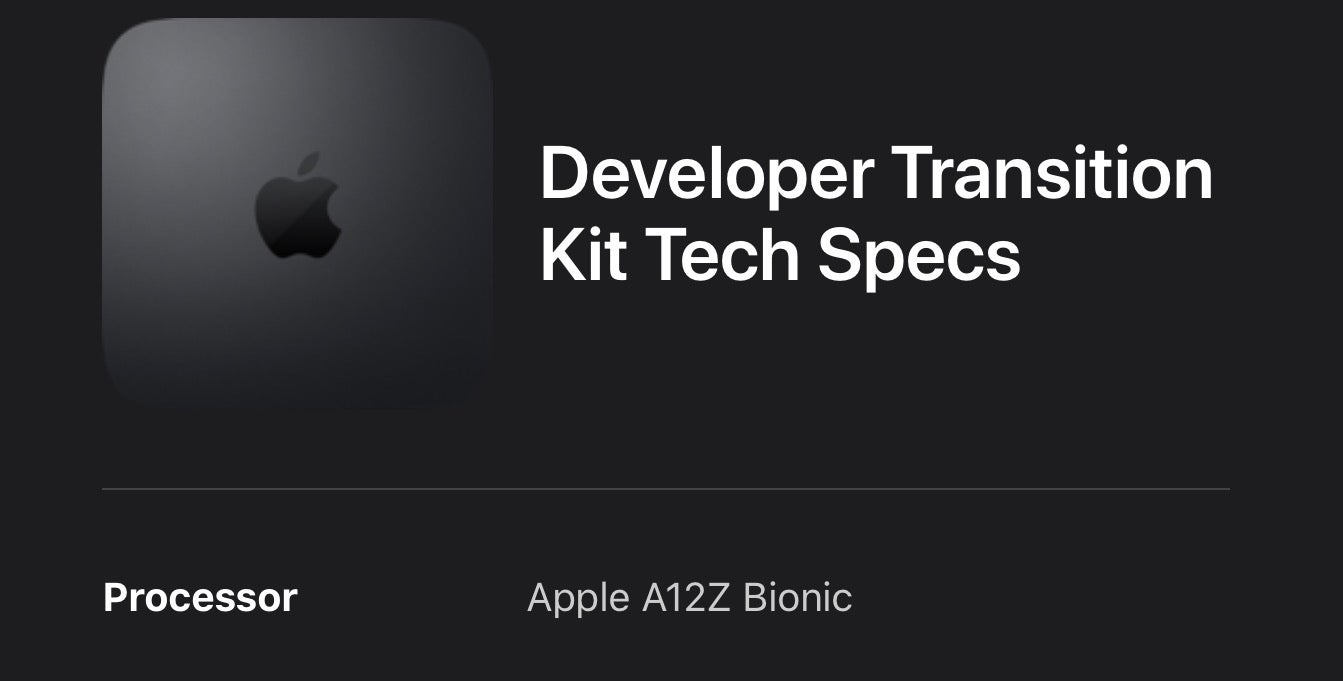

4. Compatibilità con Rosetta 2, Apple Silicon e gli universal binary

Come era stato ampiamente anticipato dai media, una novità molto significativa annunciata alla fine del Keynote è stata il passaggio di Apple a un chipset per macOS basato su ARM, ribattezzato “Apple Silicon” durante la WWDC 2020. Sebbene al momento non siano ancora pronti hardware basati su processori ARM, è stato reso disponibile un kit di transizione per sviluppatori e Apple ha confermato che i Mac con processore ARM dovrebbero iniziare ad essere distribuiti alla fine del 2020.

Per agevolare questa transizione, Apple ha fatto risorgere una vecchia amica che risulterà familiare a coloro che ricordano la transizione da PowerPC a Intel: Rosetta. Ribattezzata Rosetta 2, questa tecnologia permetterà ad alcune classi di software concepiti per l’architettura Intel di funzionare su dispositivi basati sui processori ARM.

Rosetta 2, tuttavia, presenta un paio di problemi. In primo luogo, la traduzione richiede inevitabilmente tempo e neanche l’ottimizzazione più intelligente può cambiare il fatto che l’avvio e l’esecuzione di alcune applicazioni progettate per Intel saranno necessariamente più lenti su Rosetta 2 rispetto all’architettura Intel nativa. Per ovviare a questo problema, Apple ha anche introdotto un nuovo formato binario multiarchitettura, Universal (detto anche “fat”). Ciò consente agli sviluppatori di effettuare il porting delle app macOS esistenti affinché vengano eseguite in modo nativo su Apple Silicon. Con Xcode 12 o versione successiva, gli sviluppatori possono creare un file binario “fat” contenente le architetture per entrambe le macchine, eliminando la necessità di un Mac basato su processore ARM per la compilazione di questi universal binary.

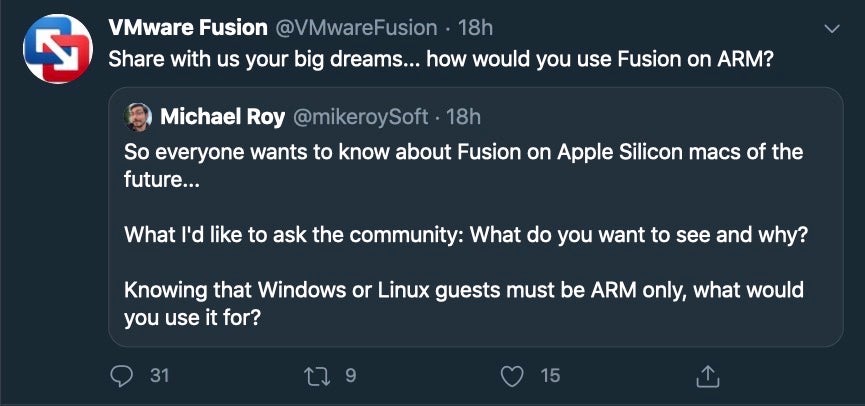

Il secondo problema di Rosetta 2 è che non tutto il software compilato su architettura Intel che tradurrà sarà in grado di funzionare su Apple Silicon. In particolare, il software di virtualizzazione di Windows e le estensioni del kernel non sono supportati. Chi spera che Rosetta 2 rappresenti la via di uscita dall’utilizzo delle estensioni del kernel potrebbe rimanere deluso. Non è ancora chiaro quale sia il futuro per le macchine virtuali Windows su macOS, anche se VMWare sembra lasciare sperare che non tutto non sia perduto.

Cosa significa questo per le aziende?

L’anticipato passaggio ai processori ARM, che secondo le previsioni di Apple dovrebbe avvenire nell’arco di 2 anni, non avrà effetti immediati per le aziende, ma nel medio e nel lungo periodo i team IT dovranno stabilire quali applicazioni possono essere eseguite in modo nativo con universal binary, quali possono essere eseguite sfruttando il processo di traduzione di Rosetta 2 e quali non sono compatibili.

Come si accennava prima, forse saranno due le scelte più importanti che dovranno prendere le organizzazioni: decidere quando aggiornare l’hardware e stabilire se è nel loro interesse attendere la disponibilità dei Mac dotati di processore ARM prima di effettuare ulteriori acquisti.

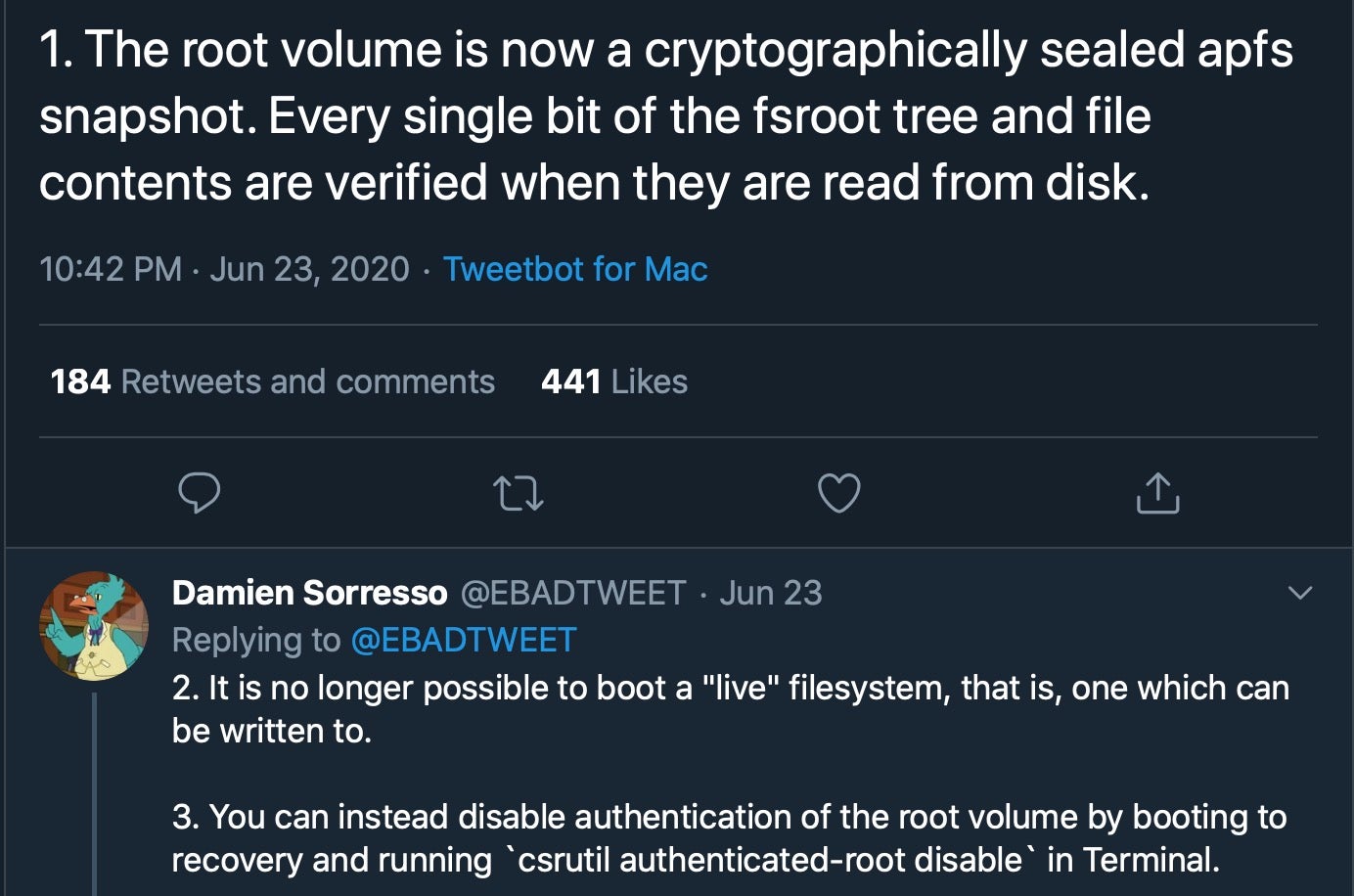

5. Ulteriore protezione dagli attacchi: un volume di sistema con firma crittografica

Oltre alle novità di rilievo di cui abbiamo già parlato, ce ne sono altre importanti che hanno ricevuto meno attenzione. Una di queste è il fatto che macOS 11 include la firma crittografica nel volume di sistema. In Catalina, Apple aveva già apportato una modifica all’architettura per dividere il volume di base in due: un volume di sistema di sola lettura e un volume di dati per tutto il resto.

Ora, al volume di sistema viene assegnato un livello di protezione aggiuntivo grazie alla convalida crittografica, che previene attacchi offline e manomissioni da parte di hacker.

Cosa significa questo per le aziende?

Poiché la possibilità di apportare modifiche al volume di sistema era stata fortemente limitata con l’introduzione della tecnologia di protezione dell’integrità del sistema già in macOS El Capitan 10.11, questa ulteriore protezione non dovrebbe presentare particolari sfide per i team IT e di sicurezza.

Occorre, tuttavia, fare un paio di considerazioni. La prima è che FileVault non deve più eseguire la crittografia del volume di sistema quando è inattivo su macOS 11. Il volume dei dati verrà comunque protetto dalla crittografia FileVault, se attivata.

La seconda considerazione è che non sarà più possibile tentare di avviare una versione “live” del sistema operativo (ossia, un file system scrivibile) disattivando la protezione dell’integrità del sistema. È possibile disattivare le protezioni e apportare modifiche mentre il sistema operativo non è avviato, ma le modifiche “live” non sono più contemplate su macOS 11.

6. Novità in fatto di rete

Alcune novità relative all’utilizzo della rete e di Internet potrebbero influire sulla sicurezza o sui flussi di lavoro della vostra azienda. Ecco quali sono.

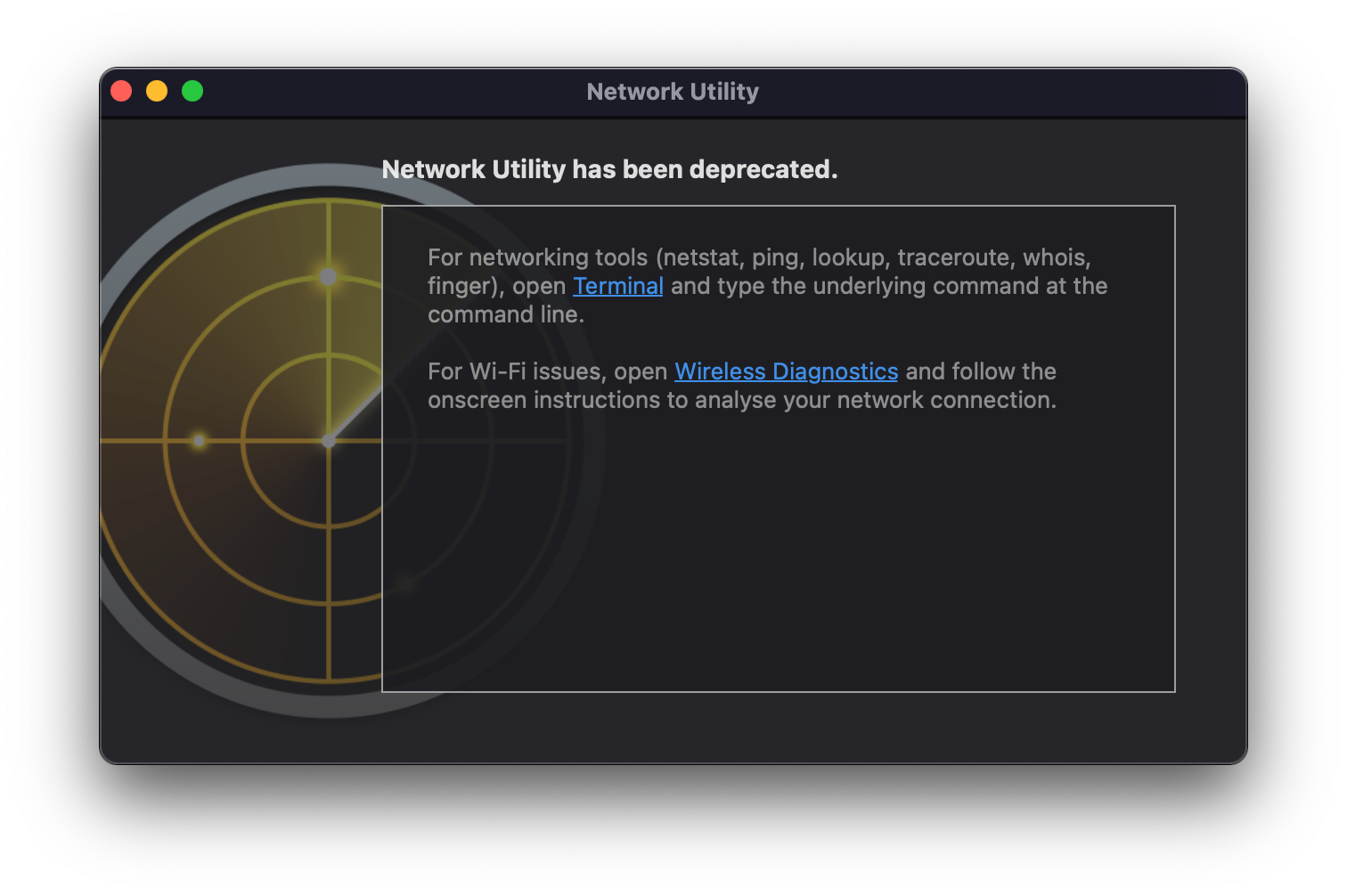

La prima, annunciata pubblicamente da macrumors, è che l’app di lunga data Network Utility è stata “deprecata”, anche se da quello che possiamo vedere ora è del tutto non funzionante.

Network Utility include una serie di strumenti utili, tra cui Netstat, Ping, Traceroute e Port Scanning.

Apple ha inoltre aggiunto a Safari un’utile funzione di monitoraggio e blocco che permette agli utenti di visualizzare i cookie di tracciamento utilizzati da un sito e quelli che Safari ha bloccato. Annunciato pubblicamente qui, il pulsante della barra degli strumenti della privacy fornisce informazioni dettagliate mediante una finestra popup, dalla quale è possibile accedere ad altre finestre popup.

![]()

Visto l’ampio utilizzo a scopi malevoli delle estensioni in tutti i browser più diffusi, la nuova funzione per le estensioni web di macOS Big Sur sarà sicuramente degna di nota per i team di sicurezza. Utilizzando lo strumento xcrun, è possibile convertire facilmente le estensioni esistenti di Chrome e Firefox in modo da poterle utilizzare con Safari 14. Apple spera di migliorare il livello di sicurezza delle estensioni del browser insistendo sul fatto che debbano essere distribuite attraverso il suo App Store. Sono inoltre disponibili nuovi controlli utente per la gestione delle estensioni nel browser.

Secondo quanto annunciato, Safari 14 avrà HTTP/3 abilitato per impostazione predefinita. Stando alle note di rilascio di Apple, Big Sur abilita il supporto sperimentale di HTTP/3 in Safari tramite la sezione Funzioni sperimentali del menu Sviluppo. Può essere abilitato a livello di sistema utilizzando il seguente comando del Terminale:

defaults write -g CFNetworkHTTP3Override -int 3

Sempre a proposito di riga di comando, un’altra novità a livello di rete di macOS 11 è la utility networksetup, /usr/sbin/networksetup. A partire da Big Sur, questo strumento non consentirà più agli utenti senza privilegi di amministratore di modificare le impostazioni di rete. Questi utenti potranno attivare e disattivare la connessione Wi-Fi e leggere le impostazioni di rete, ma per apportare modifiche dovranno disporre di un nome utente e di una password di amministratore.

Cosa significa questo per le aziende?

Nel complesso, queste novità dovrebbero contribuire a migliorare la sicurezza della rete. La modifica relativa allo strumento della riga di comando networketup è in linea con le autorizzazioni di cui gli utenti non amministratori dispongono nell’app Preferenze di Sistema e ciò riflette l’apprezzabile sforzo compiuto da Apple per garantire uniformità tra gli strumenti.

Le estensioni dei browser non dovrebbero comportare un incremento significativo della superficie di attacco, a patto che l’App Store di Apple monitori e rimuova questi comportamenti malevoli o abusivi in modo tempestivo ed efficace. Da questo punto di vista, la responsabilità è di Apple e i team di sicurezza delle aziende potrebbero prendere in considerazione il blocco dell’installazione delle estensioni del browser mediante MDM, vista la storia delle estensioni malevole e la quantità di dati privati e sensibili che passano attraverso le applicazioni del browser. In questo senso, lo strumento Resoconto sulla privacy è una gradita aggiunta a Safari 14 di Big Sur.

Infine, per quanto riguarda le reti, la rimozione dell’applicazione Network Utility non dovrebbe suscitare particolare allarme tra i team IT. Probabilmente, infatti, sono già in molti a utilizzare equivalenti basati su riga di comando degli strumenti per i quali l’app forniva un wrapper GUI.

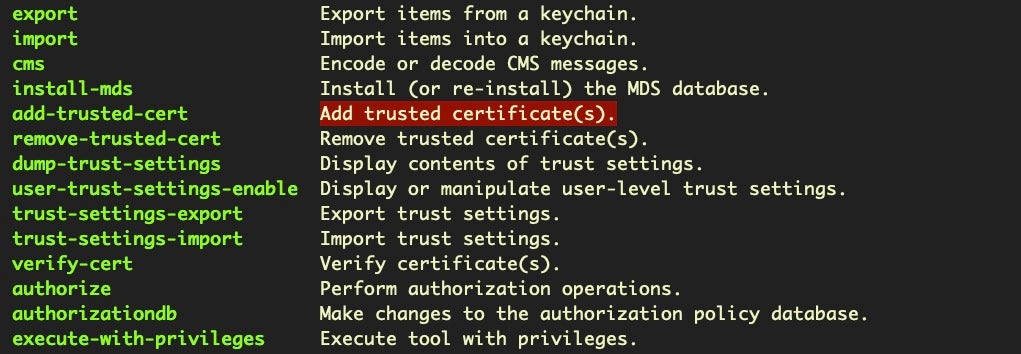

7. Attendibilità dei certificati: l’esecuzione come root non è sufficiente

Con macOS Catalina e le versioni precedenti, lo strumento di sicurezza basato su riga di comando può essere utilizzato per modificare le impostazioni di trust dei certificati se l’utente effettivo è in esecuzione come root tramite il flagadd-trusted-cert, come mostrato nella pagina del manuale dello strumento su un’installazione di Catalina:

In macOS Big Sur, la semplice esecuzione con UID 0 non è più sufficiente per apportare questa modifica, ma è necessaria la conferma inserendo la password di amministratore.

A vantaggio degli ambienti aziendali gestiti, Apple permetterà che la modifica avvenga senza conferma se il payload del certificato viene distribuito con il certificato root utilizzando un profilo di configurazione.

Cosa significa questo per le aziende?

Questo maggiore livello di protezione per le impostazioni di trust dei certificati può influire sul vostro flusso di lavoro se utilizzate lo strumento di sicurezza da riga di comando per modificare le impostazioni di trust o un processo privilegiato che richiama la funzione SecTrustSettingsSetTrustSettings.

8. Trattamento preferenziale per i profili di configurazione

È da diverso tempo che i profili di configurazione, gestiti mediante lo strumento profili da riga di comando o il pannello Profili in Preferenze di sistema, sono presi di mira da malware per macOS. I principali attacchi sono stati effettuati tramite infezioni adware che hanno cercato di manipolare la home page del browser e le impostazioni di ricerca, anche se si sono verificati casi in cui hanno configurato le impostazioni DNS. I profili hanno iniziato ad essere uno dei bersagli preferiti degli adware dopo che Apple ha preso provvedimenti per bloccare le preferenze del browser Safari nelle precedenti versioni del sistema operativo.

In macOS Big Sur, Apple ha preso atto dell’utilizzo malevolo dei profili e ha adottato ulteriori misure di sicurezza per la loro installazione. A meno che il dispositivo non sia iscritto in un programma MDM, ora per installare un profilo l’utente dovrà terminare manualmente l’installazione dello stesso nell’applicazione Preferenze di sistema, dove una finestra descriverà anche il comportamento effettivo del profilo.

Stranamente, è presente un timeout di 8 minuti per questa operazione: se l’utente non completa l’installazione entro tale lasso di tempo, macOS Big Sur la rimuoverà dalle Preferenze di Sistema.

Cosa significa questo per le aziende?

Numerose aziende utilizzano i profili solo mediante una soluzione MDM, per cui questa novità non dovrebbe influire sulla maggior parte di esse. Se per qualche motivo deve essere eseguito manualmente lo scripting dell’installazione dei profili, sarà necessario impartire agli utenti la formazione adeguata affinché siano in grado di completare la procedura in meno di 8 minuti.

Sebbene sia indubbio che i fornitori di adware e di altri malware per macOS cercheranno di sfruttare i profili per scopi malevoli attraverso il social engineering, questa novità dovrebbe avere un impatto positivo nel ridurre alcuni delle più temute minacce.

9. Sorprende l’assenza di novità per quanto riguarda la sicurezza delle applicazioni

Anche se la WWDC 2020 è tutt’altro che terminata, non ci sono stati annunci o dichiarazioni che lascino intendere che Apple cambierà il suo approccio nei confronti della sicurezza delle applicazioni con macOS 11. Visto l’elevato numero di novità relative alla sicurezza, i team di sicurezza delle aziende avrebbero potuto sperare in alcuni importanti sviluppi, ma per il momento questo rimane ancora da vedere.

Per quanto riguarda macOS 11, sembra che Apple continuerà ad affidarsi al modello basato su firme statiche per il blocco e il rilevamento, che è in fase di lento sviluppo dagli anni di macOS 10.x e che è ancora un po’ indietro rispetto al resto del settore. Il modello di sicurezza delle app è ancora simile a questo:

- Protezione: codifica, autenticazione e verifica dei criteri del sistema tramite Gatekeeper

- Rilevamento: blocco dei malware tramite regole Yara statiche in XProtect

- Rimozione: rimozione dei malware noti tramite firme di rilevamento statiche in MRT.app

Cosa significa questo per le aziende?

Sebbene sia positivo il fatto che Apple ponga l’accento sulla sicurezza – e alcune delle novità di Big Sur sono più che apprezzate – da alcuni punti di vista il suo approccio sembra essere poco attuale. Ormai anche Windows dispone di forme rudimentali di rilevazione comportamentale e la triade Gatekeeper, XProtect e MRT.app su cui Apple continua a fare affidamento inizia ad essere obsoleta.

Gli hacker hanno iniziato a prendere di mira Gatekeeper e Notarization in 10.14 utilizzando semplici accorgimenti di social engineering e da allora hanno perfezionato i loro attacchi. Le regole YARA statiche di XProtect si basano su malware già noti ad Apple (l’aggiornamento delle firme avviene dopo che organizzazioni o utenti sono stati infettati), mentre MRT.app è in esecuzione solo quando viene aggiornato oppure quando l’utente esegue l’accesso o riavvia il Mac, per cui risulta inefficace per la maggior parte del tempo in cui il Mac è effettivamente in uso.

Inoltre, i team di sicurezza aziendali non hanno la visibilità dell’operato di questi strumenti. L’ultima iterazione di MacOS di Apple, sebbene sia caratterizzata da un nuovo nome, un nuovo numero di versione e molte nuove funzionalità, non riduce la necessità di mantenere i Mac protetti mediante una piattaforma di sicurezza comportamentale che sia in grado di rilevare, proteggere e segnalare attività dannose note e sconosciute.

Conclusione

La WWDC 2020 si concluderà tra qualche giorno e, nel caso vengano rilasciati nuovi annunci nel corso della settimana, aggiorneremo questo post. Da quanto si è visto finora, macOS 11 lascia ben sperare e le novità che sono state annunciate sono sicuramente interessanti. La maggior parte di esse dovrebbe aiutare il vostro team di sicurezza a migliorare la sicurezza del vostro parco dispositivi macOS applicando solo poche modifiche alla maggior parte dei flussi di lavoro.