La tecnologia è un settore in continuo cambiamento pur considerando che assicurare una buona sicurezza informatica ai sistemi diventa sempre più complesso con l’evoluzione delle vulnerabilità di software e hardware. Secondo Gartner, tra i primi 7 trend della cybersecurity nel 2022 c’è il rischio digital alla Supply Chain, un fenomeno che non dovrebbe sorprendere i CISO e i CIO. La domanda è: come potersi preparare a proteggere efficacemente la propria organizzazione da un attacco alla supply chain?

In cosa consiste un attacco alla Supply Chain

Piuttosto che attaccare direttamente un’organizzazione, l’hacker prende di mira il vendor di un software sorgente per lo sviluppo di nuove applicazioni, cercando di inviare codice dannoso attraverso un’applicazione certificata. I malintenzionati possono accedere alla Supply Chain contaminando i server di aggiornamento o i tool di sviluppo, inserendo il codice malevolo nei file eseguibili o sostituendo i package reali con quelli armati.

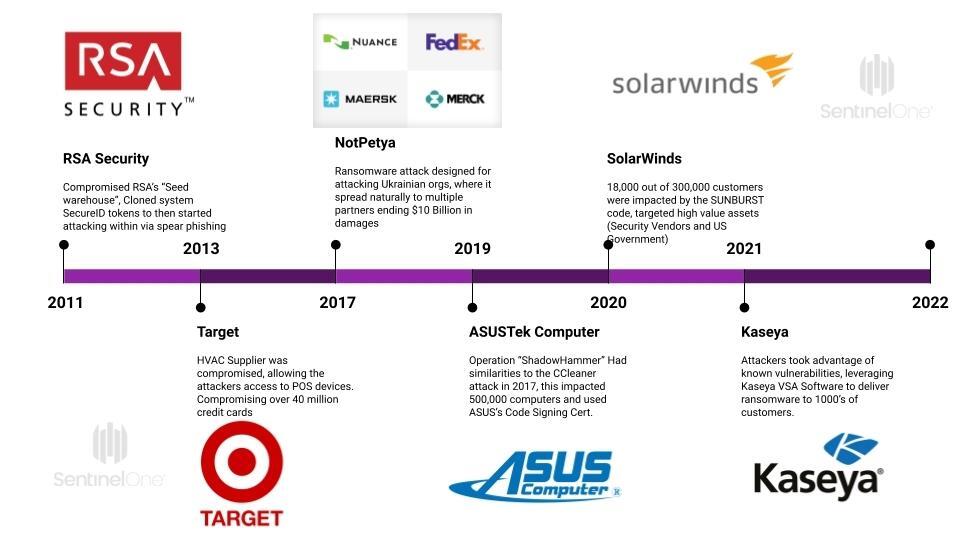

Cronologia degli attacchi già subiti

Nel 2011 gli hacker hanno attaccato la società RSA Security compromettendone il “seed warehouse” attraverso i token SecurID e in seguito attraverso lo spear phishing. Due anni più tardi è stata la catena di abbigliamento Target a subire un attacco ai dispositivi dei punti vendita di tutti i negozi per un danno di oltre 200 milioni di dollari: gli hacker si erano insidiati nel software del sistema di ventilazione. Il software CCleaner è stato attaccato nel 2017 attraverso credenziali rubate tramite Team Viewer. Negli ultimi tre anni sono state colpite dagli hacker le società informatiche AsusTek, SolarWinds e Kaseya riportando ingenti danni, alle aziende e agli utilizzatori stessi.

Altri casi di attacchi alle Supply Chain sono disponibili a questo link .

Basandoci su questi esempi si possono delineare i principali obiettivi degli hacker:

- Prendere di mira software poco sicuro utilizzato per realizzare sistemi o piattaforme di aggiornamento su larga scala.

- Puntare a chi sviluppa internamente o al codice/firmware specializzato.

- Utilizzare certificati rubati per firmare le app, facendole passare per un prodotto affidabile di terze parti o un prodotto sviluppato internamente.

- Sfruttare dispositivi vulnerabili, dalle apparecchiature di rete a sistemi IoT e POS, per veicolare malware preinstallato.

Come proteggersi da un attacco?

E’ importante che vendor di software e sviluppatori adottino chiare policy di sicurezza, evitando di valutare quelli che non rispettano gli standard. Occorre comunque che anche le organizzazioni rispettino alcuni elementi nella gestione della Supply Chain, partendo dall’assicurarsi di applicare policy di integrità sull’utilizzo del codice sorgente e sfruttando l’SSO Authorization Code Grant o una piattaforma di controllo delle applicazioni.

Successivamente, è necessario adottare una valida soluzione EDR (Endpoint Detection and Response) capace di rilevare e porre rimedio in modo automatico alle attività sospette in tempo reale. Quando si valuta una soluzione EDR, assicurarsi che soddisfi i criteri fondamentali per la propria azienda e considerare le analisi MITRE ATT&CK quando si confrontano i prodotti. Alcuni criteri da valutare sono:

- In che modo l’EDR protegge gli asset? Prevede o meno l’uso di Agent? Se manca l’Agent, verificare le funzionalità mancanti alla soluzione EDR

- Quali dispositivi o sistemi operativi (OS) non sono coperti dall’EDR? Quante tipologie di Agent/policies sono necessarie per ampliare la sicurezza a tutti i sistemi operativi?

- Questa soluzione EDR è adatta alle piattaforme cloud? Assicura integrazioni con altri sistemi? Quali funzionalità di automazione sono incluse nell’EDR?

- Per quanto tempo si possono conservare i dati con l’EDR? Le imprese hanno bisogno di almeno due o tre mesi di dati di log per i vari audit.

- In caso di fusioni/acquisizioni potrebbero nascere criticità nel combinare i vari EDR?

Oltre a implementare la migliore soluzione EDR occorre valutare anche l’utilizzo di una piattaforma di sicurezza aperta e flessibile che possa massimizzare la visibilità dei sistemi. Una piattaforma XDR (Extended Detection & Response) può offrire flessibilità, visibilità e tranquillità sapendo di avere un unico punto di riferimento in caso di attacco ai sistemi informatici, assicurando anche un ROI migliore.

Naturalmente, anche con l’adeguata tecnologia, è vitale essere preparati alla perdita di dati o alle interruzioni di servizio con backup sicuri e test periodici di ripristino. Mentre gli autori di attacchi ransomware hanno perfezionato le tattiche di estorsione, i backup sono indispensabili per difendersi da disastri locali o semplicemente da guasti hardware.

Promuovere una cultura interna incentrata sulla cybersecurity

Occorre sviluppare una valida cultura ‘cybersecurity-first’, seguendo alcuni passaggi per: responsabilizzare le persone, amplificare il concetto della sicurezza a tutti i processi aziendali, definire e gestire un network con tutte le parti coinvolte nelle attività (manager, enti governativi, vendor e consulenti), prevedere una road map per il training.

Potenziare gli strumenti di security per i developer

Alcuni consigli per software vendor e sviluppatori per migliore la postura di sicurezza:

- Mantenere l’infrastruttura sicura per la gestione degli update e le fasi di sviluppo – non ritardare patch, richiedere controlli di integrità obbligatori, esaminare l’autenticazione senza password e imporre l’autenticazione a più fattori.

- Realizzare gli aggiornamenti come parte del Secure Software Development Lifecycle (SSDLC) – richiedere il protocollo SSL per update e il Certificate Pinning, imporre la firma anche sui file di configurazione, gli script e i file XML, non consentire ai programmi di update di ricevere comandi generici e richiedere le firme digitali.

- Sviluppare un piano di Incident Response (IR) per gli attacchi alla Supply Chain, creare un runbook e testarlo effettivamente con simulazioni di attacchi.

Conclusioni

Gli hacker ricercano guadagni facili, seguendo il criterio “minimo sforzo massima resa” e per questo gli attacchi alla Supply Chain restano nei loro radar. Il contesto si complica quando pensiamo che 9 aziende su 10 oggi sviluppano software in open-source. Si aggiunga poi l’uso crescente di dispositivi IoT per auto e negli elettrodomestici, in antifurti e termostati, così come l’adozione di tool intelligenti nella sanità e nell’industria/energia e si ottiene l’esposizione infinita delle superfici di attacco. È essenziale che le organizzazioni rivedano i criteri di cybersecurity, acquisiscano visibilità sulle dipendenze della Supply Chain e siano preparate con strumenti e policy adatte a contenere e prevenire i futuri attacchi.

Per ulteriori informazioni consultare it.sentinelone.com